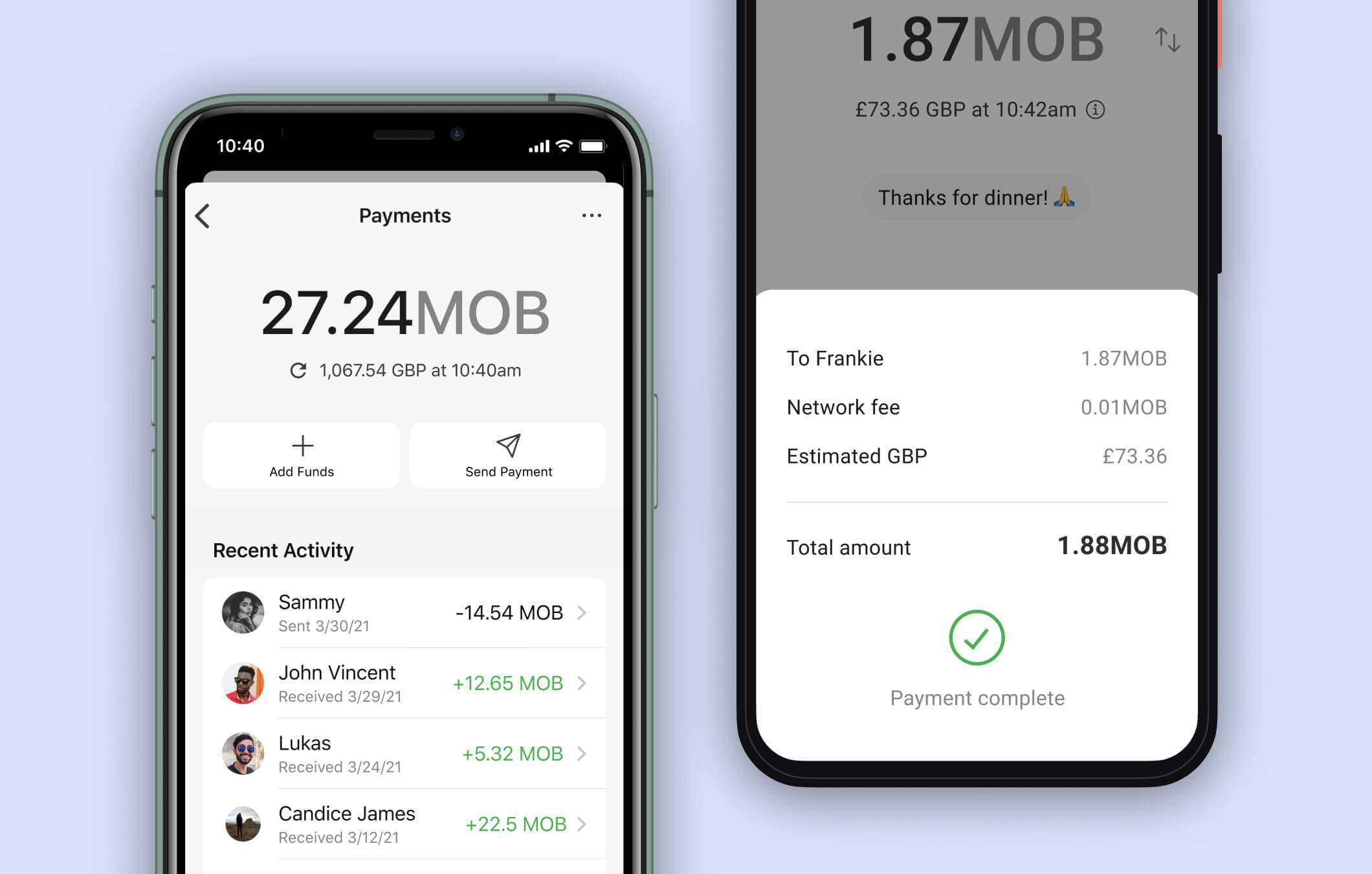

Dans une mise à jour de la version beta de l’application, publiée ce mardi soir et disponible pour les utilisateurs au Royaume-Uni, l’application Signal permet à présent d’envoyer une crypto-monnaie, le « Mobilecoin », développé depuis 2017, notamment par Moxie Marlinspike, le fondateur et développeur principal de Signal. Hier soir également, Signal mettait à jour les sources de Signal-Server, qui n’avaient pas été publiées depuis plusieurs mois. On devine maintenant que c’était la préparation de cette nouvelle fonctionnalité qui a justifié pour Signal de ne pas publier les sources du côté serveur. Notons que les sources des applications Android/iOS suffisent heureusement à garantir la sécurité des messages.

« Signal Payments » présente le Mobilecoin comme la première crypto-monnaie supportée par la plateforme (avant d’autres ?). La décision peut surprendre puisque des cryptomonnaies bien établies, et très sécurisées existent depuis plusieurs années, notamment le Monero. Mobilecoin est d’ailleurs largement inspiré du Monero (ainsi que du protocole de consensus Stellar) mais comporte des différences majeures avec celui-ci : le mobilecoin est « pré-miné », il y a donc 250 millions de pièces (tokens) existantes et il n’y en aura jamais plus. Ce pré-minage pose la question de savoir qui détient les pièces et comment elles ont été/seront distribuées. Signal défend l’utilisation du Mobilecoin car c’est une cryptomonnaie pensée pour l’utilisation sur des smartphones, qui nécéssite peu de puissance de calcul, aux transactions très rapides (quelques secondes). Mobilecoin est également critiquée pour sa dépence à la technologie « d’enclave sécurisée » SGX d’Intel, réputée vulnérable depuis plusieurs années, mais prévoit de cesser de l’utiliser dans le futur, et ne baserait pas ses fonctions sécuritaires de base sur cette technologie. Enfin, le Mobilecoin ne peut pour l’instant être acheté qu’auprès d’exchanges de crypto-monnaies ce qui rend son acquisition compliquée par le commun des mortels.

Des envois de crypto-monnaies aussi simples qu’un message Signal ? Nous n’en sommes pas encore là, et les développeurs de Signal et de Mobilecoin devront répondre à de nombreuses question d’ici là, mais à l’heure où les campagnes de solidarité sont systématiquement censurées par les plateformes de paiement (Stripe, Paypal, Pot Commun,…) et de crowdfunding, la fonctionnalité montre tout de suite son intérêt. « Signal Payments » n’est disponible pour l’instant qu’au Royaume-Uni, avec un numéro +44, et sur le canal de mises à jour beta, la fonctionnalité peut-être désactivée entièrement.

Dossier(s): Sécurité IT Tags: Grande-Bretagne, Internet, Sécurité IT

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava