Signal s’est récemment doté d’une Fondation, la « Signal Foundation », et a reçu une grosse somme d’argent de la part de Brian Acton (co-fondateur de Whatsapp qui travaille à présent chez Signal). Ce changement devait permettre d’engager du monde et d’améliorer cette application de messagerie sécurisée que nous ne cessons de recommander.

Les mises à jour ne se sont pas fait attendre: Signal a changé son système de bases de données de façon à le rendre plus sécurisé. Signal utilise à présent SQLCipher ce qui lui a permis de rétablir la fonction de sauvegarde chiffrée. Il est donc à présent possible de sauvegarder la totalité de l’application (images et clés comprises) pour réinstaller l’application sur un autre téléphone. Dans le futur, cette mise à jour vers SQLCipher pourrait permettre de faire des recherches de mots-clés à l’intérieur des messages. Pour activer la sauvegarde sécurisée, il suffit de se rendre dans Paramètres, Chats et Médias, Backups.

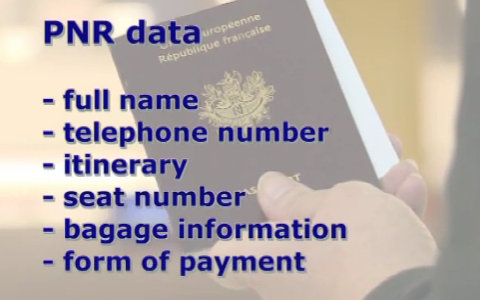

Une autre mise à jour de sécurité importante est le « registration lock » ou « verrou d’enregistrement ». Pour expliquer de quoi il s’agit, il faut expliquer un type d’attaque sur numéro de téléphone, le « port out ». Il s’agit simplement de tenter de voler un numéro de téléphone. Il est en fait assez simple de voler un numéro de téléphone en prétendant à un opérateur téléphonique qu’on vous a volé votre téléphone (ou en demandant à un autre opérateur de transférer le numéro chez eux), celui-ci fournit alors une carte sim utilisable immédiatement. L’attaquant dispose ainsi du numéro de téléphone de sa cible jusqu’à ce qu’elle se rende compte de ce qui est train de se passer et récupère le contrôle de son numéro. Mais durant les quelques heures où l’attaquant prend le contrôle, il peut installer Signal, récupérer les messages qui lui parviennent dans ce laps de temps, usurper l’identité de sa cible et envoyer des messages à certaines personnes pour récupérer des infos sensibles. Le registration lock est donc un simple code pin qui sera exigé lors d’une nouvelle installation de Signal vers un numéro de téléphone donné. En cas d’oubli, le registration lock expirera après 7 jours, un laps de temps bien plus long que ce qui est nécéssaire pour se rendre compte qu’un numéro de téléphone a été volé. Pour activer: Paramètres, Vie privée, Registration Lock Pin.

Autres mises à jour, il est à présent possible d’utiliser les lecteurs d’empreintes digitales plutôt que les codes pin ou phrases de passe pour verrouiller l’application. De nombreuses nouvelles sonneries audio sont disponibles (sur iOS), il est également possible depuis un moment d’activer le « clavier incognito » sur Android, pour éviter que les frappes clavier ne soient envoyées chez Google.

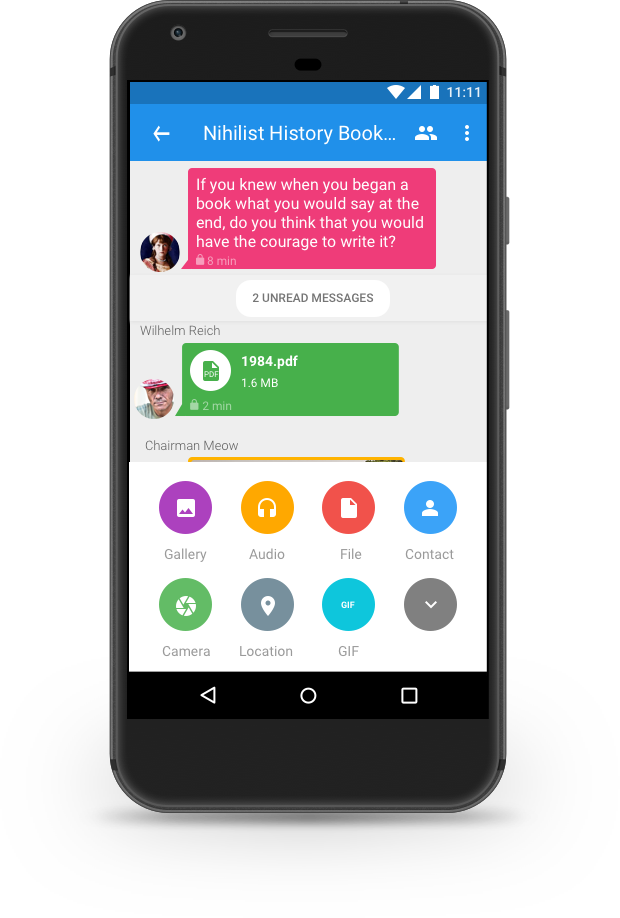

Partage de pièces-jointes sur Signal.