Au moins deux nouvelles armes faisant usage de la faille ‘ETERNALBLUE’ de la NSA ont été répertoriées. « Au moins », car ces attaques ne sont pas toujours aussi visibles que l’attaque Wannacry (voir notre article). Preuve en est, l’une de ces deux attaques, répandant le virus ‘Adylkuzz’ a été perpétrée avant Wannacry, elle a commencé entre le 24 avril et le 2 mai dernier. Elle n’a pas été tout de suite détectée car ce n’était pas un ransomware comme Wanacry (exigeant de l’utilisateur une rançon contre ses données) mais un crypto-miner, c’est à dire un logiciel qui « fabrique » de la monnaie virtuelle, en l’occurence du Monero (une autre monnaie comparable au bitcoin). Les hackers infectent donc des milliers d’ordinateurs pour les intégrer à leur parc informatique et augmenter leur puissance de calcul. Ce fonctionnement n’est pas aisément détectable par l’utilisateur, hormis le fait que son ordinateur est lent car concentré à sa tâche de minage. Cette attaque est beaucoup plus rentable pour les hackers (jusqu’ici, Wannacry n’a récolté que 80.000$), sans pour autant provoquer un vent de panique générale.

Passons à la troisième attaque, UIWIX, qui rassemble le pire des deux premiers. UIWIX est un ransomware, et il utilise la faille ETERNALBLUE de la NSA, mais il n’est pas basé sur le code de Wannacry, c’est un tout autre ransomware. Il est ‘fileless’, ce qui signifie qu’il ne s’installe pas dans le disque dur de la cible mais dans sa mémoire vive, rendant sa détection difficile. Il infecte via une DLL (entrée dans la base de registre de Windows) et non via un fichier exécutable. Qui plus est, UIWIX s’auto-détruit s’il détecte qu’il est dans une machine virtuelle, ceci afin d’éviter d’être analysé. Les éditeurs d’anti-virus installent en effet des « honeypots » (des appâts à virus, « pots de miel » littéralement) afin de détecter les nouvelles menaces. Enfin, contrairement à Wannacry, UIWIX ne dispose pas d’un killswitch qui permet de désactiver sa propagation.

La bonne nouvelle: c’est que ces trois virus utilisent la même faille ETERNALBLUE. Si vous avez entrepris de vous protéger contre Wannacry, vous êtes déjà protégés de ces héritiers. En revanche, si vous n’êtes pas encore protégés, voici les simples étapes à entreprendre.

1. Quelque soit votre version de Windows: démarrez Windows Update (menu démarrer, tapez « update » ou « mise à jour »), et faites une mise à jour. Ouvrez votre antivirus et vérifier que sa base de données a été mise à jour récemment (durant les trois derniers jours).

2. Si vous êtes sous Windows 10, vous êtes à priori protégés. Microsoft avait bouché cette faille il y a plusieurs mois.

3. Si vous êtes sous Windows XP, 2000 ou Vista, il est temps de passer à un système moderne. Windows 10 est bien plus sécurisé que ces prédécesseurs. Certes, il n’est pas respectueux de la vie privée de ses utilisateurs, mais aucune version de Windows ne l’est.

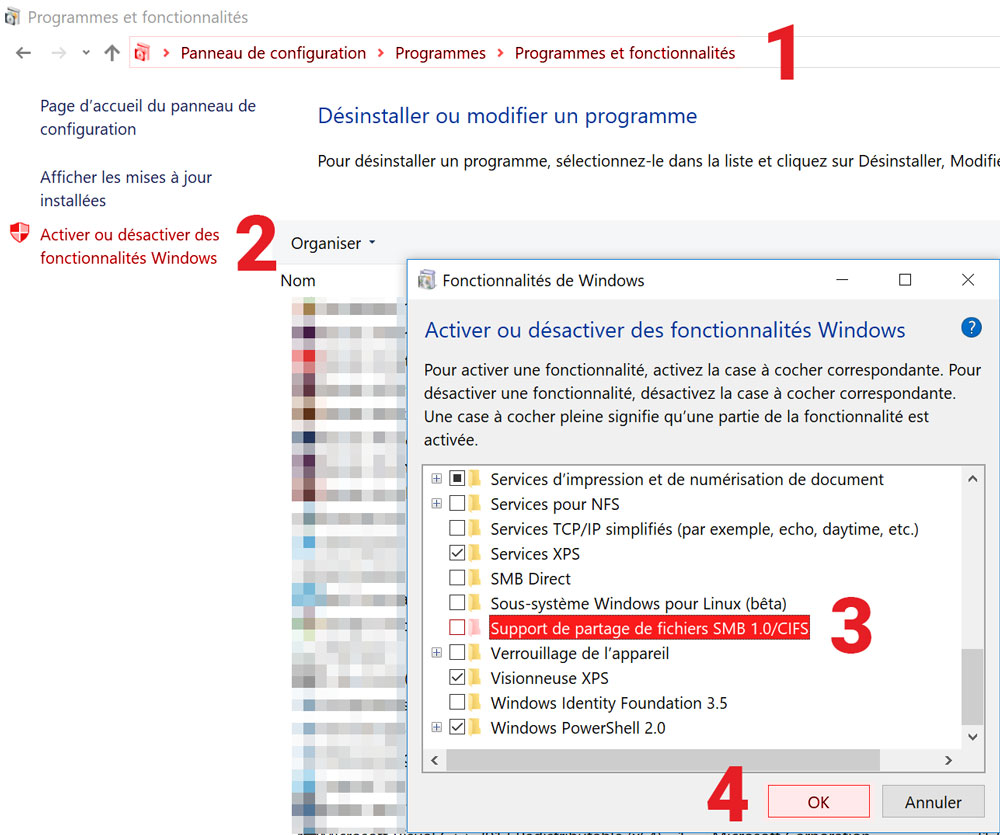

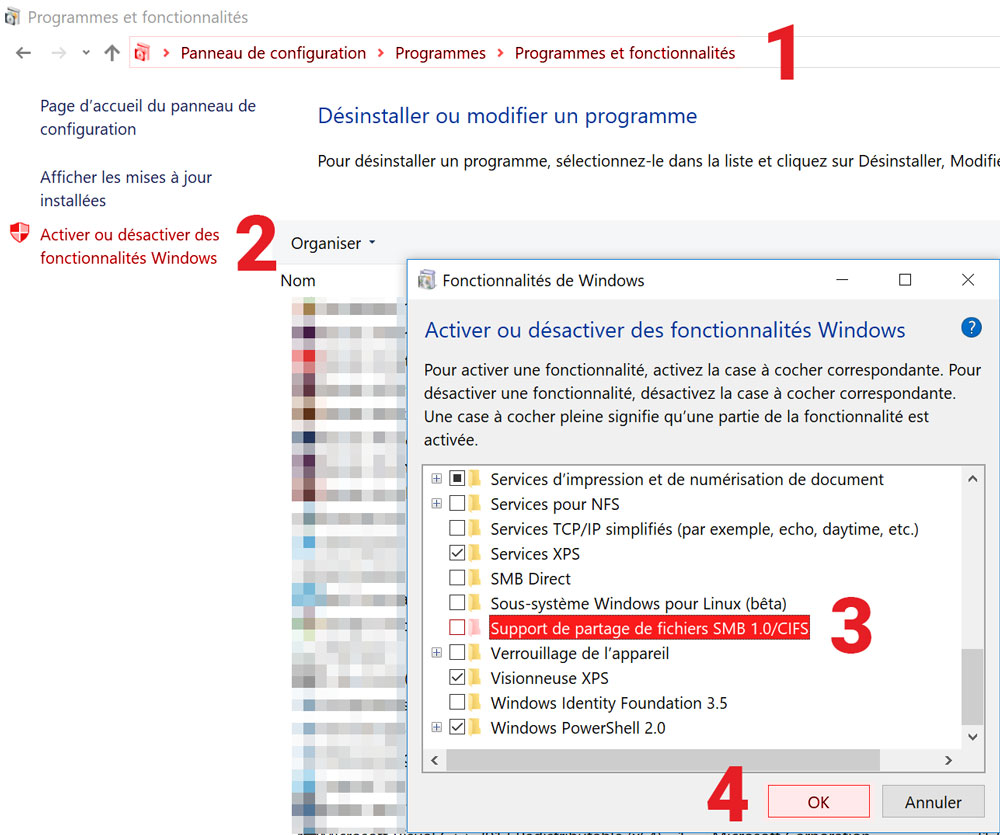

4. Enfin, vous pouvez fermer le service SMB de Windows qui est utilisé par la faille ‘ETERNALBLUE’. Pour celà: « Panneaux de configuration » -> « Programmes et fonctionnalités » -> « Activer ou désactiver des fonctionnalités Windows », et décocher la case correspondant au service SMB (le service SMB vous est inutile si vous n’utilisez pas le réseau local, voir SMB sur Wikipedia).

Désactivation du service SMB dans Windows.