Cinq chercheurs en cryptographie issus de l’Université d’Oxford, du Queensland Institute of Technology et de la McMaster University Hamiltion au Ontario ont mené des recherches étendues sur le protocole Signal qui fait tourner l’application éponyme (que nous ne pouvons que vous recommander une fois de plus), ainsi que Whatsapp, Google Allo (Incognito Mode) et Facebook Messenger (Secret Conversation). C’est la toute première fois que le milieu académique mène une recherche profonde sur le fonctionnement de Signal. Ils ont testé l’analyse de la menace de l’application dans un contexte où le réseau serait entièrement contrôlé par un adversaire qui en aurait le contrôle. Le premier constat des chercheurs est que la sécurité de Signal est telle qu’il est même difficile de la tester: Fournir une analyse de sécurité du protocole Signal est un défi pour plusieurs raisons. Premièrement, Signal emploie une conception inédite et non-étudiée, impliquant plus de 10 types différents de clés et un procédé de mises à jour complexe qui mène à diverses chaines de clés liées. Cela ne rentre donc pas dans les modèles d’analyse existants. Deuxièmement, certaines des propriétés revendiquées n’ont été que récemment formalisées. Enfin, un obstacle plus quelconque est que le protocole n’est pas documenté substantiellement au-delà de son code source.

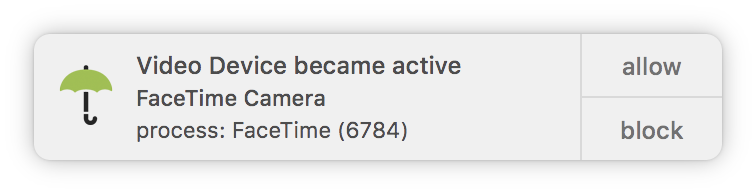

Les chercheurs n’ont trouvé aucune faiblesse dans la conception du protocole mais ont proposé quelques pistes pour rendre le protocole encore plus difficile à déchiffrer. Le rapport complet est disponible ici en PDF. Signal est disponible sur Android et iOS et peut ensuite être utilisé sur un ordinateur tournant sous n’importe quel système d’exploitation supportant Google Chrome. Signal a récemment rajouté deux fonctionnalités dans son application: l’une de sécurité qui permet d’établir un chrono dans une conversation pour que les messages s’auto-détruisent après avoir été lus. L’autre, permet d’importer un GIF depuis l’application Giphy.

Télécharger pour Android.

Télécharger pour Iphone.

Les messages peuvent maintenant s’effacer après une période définie.