28/07/2005

Güler Zere

1. Qui était Güler Zere?

Güler Zere était une prisonnière du DHKP-C (Parti-Front révolutionnaire de libération du peuple), d’origine kurde, âgée de 37 ans, capturée en 1995 lors d’une opération de ratissage de l’armée visant la guérilla du DHKP-C dans les montagnes du Dersim, condamnée par la Cour de sûreté de l’Etat (DGM) de Malatya à perpétuité en tant que membre du DHKP-C et détenue depuis 14 ans.

En 2008, après un transfert de la prison d’Elbistan à l’hôpital Balcali de l’Université de Cukurova à Adana, les médecins détectent une tumeur cancéreuse maligne se propageant dans sa bouche et sa tête. Elle subit alors deux opérations dont une ablation partielle du palais, remplacé par une prothèse. elle devait suivre une nouvelle chimiothérapie, dès la disparition des hématomes sur son cou et des gonflements résultants de l’opération. Mais après des tests sanguins, les médecins ont décidé de ne pas commencer le traitement, car Güler Zere ne l’aurait pas supporté. De plus, des plaies ouvertes s’étaient formées dans sa bouche, ce qui entraînait une impossibilité d’ingérer la nourriture sous forme solide. Ne supportant pas les concentrés vitaminés liquides qu’elle vomissait, elle était nourrie grâce à des sérums, qui lui donnent des diarrhées et des problèmes intestinaux. Placées sous monitoring, Güler Zere était extrêmement faible, ce qui augmentait des risques à commencer une chimiothérapie.

Guler Zere masquée menottée

Au moment du déclenchement de la campagne internationale, Güler Zere était au point de perdre son combat face à la maladie. Elle ne pouvait quasi plus entendre, ni parler, ni manger, ni dormir. La TTB (Turkish Medical Association) avait affirmé qu’elle avait atteint un stade irréversible de la maladie. L’Association avait demandé que lui soit donné le droit de faire ses adieux à sa famille.

Trop de temps est passé entre le dépistage et les soins et ce qui a mis en péril la vie de Güler Zere. Son incarcération a constitué l’unique raison de cette perte de temps. Il y règne en effet une bureaucratie et des conditions de vie qui freinent gravement ses traitements. L’état de santé de Güler Zere nécessitait qu’elle soit maintenue dans un environnement stérile. La prison n’était certainement pas un endroit approprié. Qui plus est, Güler Zere n’avait le droit qu’à 15 minutes de visite de sa famille par semaine, moyennant l’accord du procureur. Alors que les chances de survie lorsque l’on est atteint d’un cancer sont faibles dans des conditions normales, il n’est pas difficile d’imaginer combien elles sont minimes en prison. En Turquie, deux détenus perdent la vie en prison chaque mois.

Laisser Güler Zere dans ces conditions signifiait la livrer à une mort certaine. Ses avocats, sa famille et ses amis appuyés par plusieurs dizaines d’ONG turques, demandaient aux autorités sa mise en liberté conditionnelle afin qu’elle puisse bénéficier d’un traitement dans de meilleures conditions sanitaires, en application de la loi turque qui prévoit la libération conditionnelle des prisonniers gravement malades.

Güler Zere

2. La mobilisation des familles en Turquie

Manifestation pour Güler Zere en Turquie

Manifestation pour Güler Zere

Manifestation pour Güler Zere en Turquie

Collages pour Güler Zere

Manifestation pour Güler Zere en Turquie

Calicot pour Güler Zere

Rassemblement pour Güler Zere

Manif à Istanbul pour Güler Zere

Voir le site des mobilisations en Turquie

3. Une campagne internationale…

Dans de nombreuses villes d’Europe, les membres de TAYAD ont récolté des signatures pour la libération de Güler.

4. Initiatives en Belgique pour Güler Zere

Vendredi 17 juillet

Le Comité belge des libertés a collecté des signatures pour réclamer la libération de Güler Zere auprès des autorités turques. Une douzaine de personnes ont participé à cette initiative, parmi lesquelles deux membres de notre Secours Rouge.

Collecte de signatures pour Güler Zere

Vendredi 21 août

Un rassemblement avec diffusion de tracts (un texte de TAYAD) s’est tenu de 14h à 16h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente. Ce rassemblement se reproduira chaque vendredi de 14h à 16h.

Manif pour Güler Zere à Bruxelles

Vendredi 28 août

Un rassemblement avec diffusion de tracts s’est tenu de 14h à 16h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Rassemblement pour Güler Zere à Bruxelles

Vendredi 11 septembre

Un rassemblement avec diffusion de tracts s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Rassemblement pour Güler Zere à Bruxelles

Vendredi 18 septembre

Un rassemblement avec diffusion de tracts s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Manif à Bruxelles pour Güler Zere

Vendredi 25 septembre

Un rassemblement avec diffusion de tracts s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Manif pour Güler Zere à Bruxelles

Jeudi 20 septembre

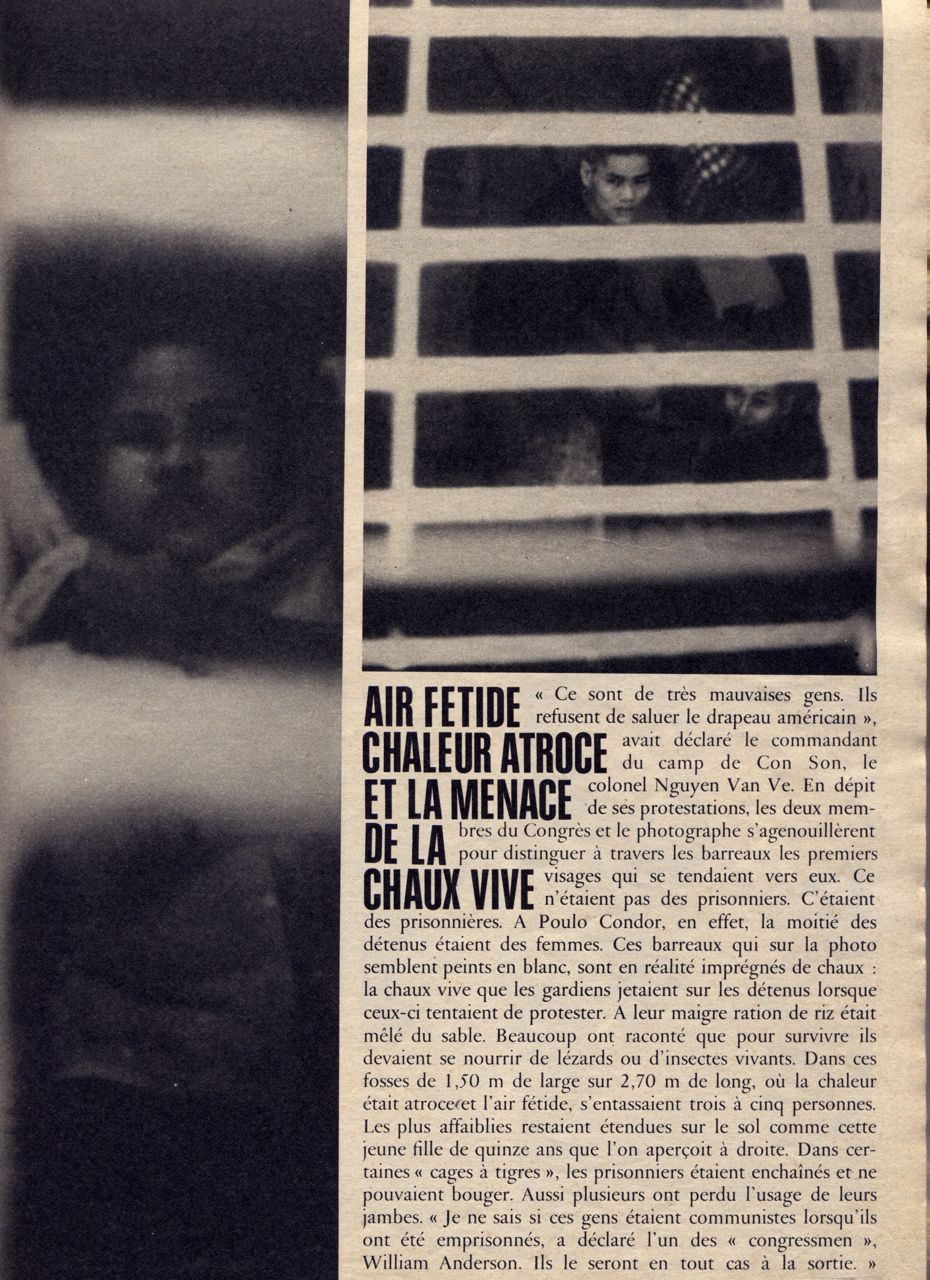

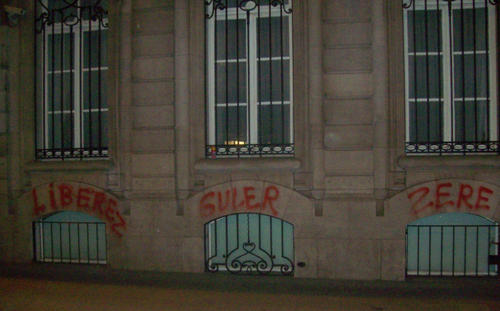

Reçu sur la boîte mail du SR: ‘La nuit du 30 septembre nous avons bombé la façade de la banque turque Turkiye Cumhuriyeti Zirat Bankasi, 193 rue royale à 1210 BXL, en solidarité avec la prisonnière révolutionnaire Güler Zere que le régime fasciste turc laisse mourir d’un cancer faute de soins appropriés.‘

Bombage pour Güler Zere

Vendredi 2 octobre (matin)

Invité par le think-tank bruxellois European Policy Centre (EPC) et la Confédération des hommes d’affaires et des industriels de Turquie (TUSKON), le ministre turc des affaires étrangères Ahmet Davutoglu a donné une conférence ce matin sous le titre: ‘Achieving synergy in foreign policy‘.

Durant son allocution, des militants belgo-turcs l’ont interpellé sur le cas de Güler Zere, une prisonnière politique incarcérée en Turquie depuis 14 ans, atteinte d’un cancer terminal mais dont la libération est entravée par l’Institut médicolégal. Brandissant des photos de Güler Zere et des pancartes, les manifestants ont déclaré en turc:’Vous vous targuez d’avoir lancé une ouverture démocratique et en même temps, vous laissez mourir Güler Zere en prison. L’exemple de Güler Zere démontre que la peine de mort n’est pas abolie en Turquie. Si vous prétendez le contraire, libérez-là.‘

Le ministre Davutoglu a répondu aux manifestants sur le ton de la crânerie et du paternalisme: ‘Güler ne mourra pas. Güler est notre fille, pas la vôtre.’ Sur ces entrefaites, le service de sécurité du ministre est intervenu et a reconduit les manifestants vers la sortie. La police turque en civil a par ailleurs effectué un contrôle d’identité et a longuement interrogé les manifestants à l’entrée de la salle de conférence.

Chahut contre un ministre turc

Echo de l’action à la télévision (images après une minute 20 seconde)

Echo de l’action dans le quotidien Milliyet

Vendredi 2 octobre (après-midi)

Un rassemblement s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Manifestation pour Güler Zere

Vendredi 9 octobre (après-midi)

Un rassemblement s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Rassemblement pour Güler Zere

Vendredi 16 octobre (après-midi)

Un rassemblement s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente.

Rassemblement pour Güler Zere

Vendredi 23 octobre (après-midi)

Un rassemblement s’est tenu de 14h à 15h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Une délégation de notre Secours Rouge était présente. 500 tracts ont été distribués à cette occasion.

Rassemblement pour Güler Zere

Jeudi 5 et vendredi 6 novembre

Deux rassemblements se sont tenus de 13h à 16h à l’appel du Comité des Libertés au rond-point Schuman (quartier européen). Trois membres du comité des Libertés avaient commencé une grève de la faim de solidarité avec Güler Zere. Une délégation de notre Secours Rouge était présente. 300 tracts ont été distribués.

Rassemblement pour Güler Zere

Le tract commun Comité des Liberté/Secours Rouge distribué lors de la campagne – format pdf

5. Libération de Güler Zere

Le 6 novembre, dans l’après-midi, le président de la République de Turquie Abdullah Gül a signé le décret de grâce présidentielle pour Güler Zere, incarcérée depuis 14 ans et atteinte d’un cancer en phase terminale.

Vers 22h00, heure turque, Güler Zere est sortie, un masque couvrant la bouche et le nez, par la porte de la morgue en chaise roulante, en compagnie de sa famille, de ses aides-soignants et de son avocat Taylan Tanay. Elle a été accueillie par des sympathisants qui lui ont offert un bouquet d’œillets aux cris de ‘Güler Zere est notre dignité‘, ‘les prisonniers révolutionnaires sont notre dignité‘. Güler a à son tour salué ses nombreux camarades qui campaient depuis 121 jours devant cet hôpital de Balcali à Adana (sud de la Turquie ) où elle était soignée dans une unité réservée aux prisonniers.

Une ambulance l’attendait pour être emmenée vers un hôpital privé d’Adana où elle passera la nuit. Güler Zere sera ensuite transférée vers l’hôpital universitaire de Capa à Istanbul par avion. Sa libération, est une victoire même si, comme elle l’a murmuré à son avocat ce soir, victime de l’arbitraire cruel de l’Institut médicolégal et de la bureaucratie, elle a finalement gagné ‘non pas le droit de guérir, mais de mourir en liberté‘.

Libération de Güler Zere

Libération de Güler Zere

Bien qu’affaiblie, Güler Zere a tenu avait tenu à être présente le 29 novembre aux côtés des manifestants exigeant la libération des militants malades.

6. Décès et funérailles

Güler Zere est décédée le vendredi 7 mai et la rue, en Turquie, s’est enflammée en don honneur. Les innombrables actions d’hommage ont réuni pratiquement tous les courants de la gauche anatolienne : le Front populaire (Halk Cephesi) et le Comité alévi révolutionnaire (DAK) dont Güler Zere était membre, le Parti communiste (TKP), le Parti de la liberté et de la solidarité (ÖDP), le Parti socialiste des opprimés (ESP), la Plate-forme révolutionnaire indépendante de classe (BDSP), les syndicats des travailleurs du public et des retraités, des collectifs étudiants et des associations professionnelles

En début de soirée, des milliers de personnes ont parcouru la rue Istiklal à Istanbul aux cris de : « Güler Zere est immortelle », « Liberté pour tous les détenus malades », « L’Etat assassin devra rendre des comptes », « Nous avons payé cher, ils le paieront cher » ou encore « Les martyres de la révolution sont éternels ». Entre-temps, plusieurs centaines de manifestants se sont massés devant son domicile à Armutlu où elle s’est éteinte. La foule a brandi son catafalque drapé de rouge en scandant des slogans hostiles au gouvernement.

Voir ici la vidéo de ce défilé

Des militants masqués du DHKP-C armés de cocktails Molotov ont défilé dans plusieurs quartiers d’Istanbul, notamment dans le quartier autoproclamé « du 1er mai » (officiellement appelé « quartier Mustafa Kemal »), de Gazi, d’Alibeyköy (photo) et de Sarigazi en hommage à Güler Zere.

Actions de rue en hommage à Güler Zere

Les funérailles de Güler Zere eurent lieu le lendemain au Djemévi (temple alévi) d’Armutlu.

Güler Zere

Dossier(s): Archives Dossier Güler Zere Tags: DHKP-C, Manifestation, Prisonnier·e·s, Turquie