Nous faisons régulièrement la promotion de Signal, une application de messagerie instantanée extrêmement simple d’utilisation et très sécurisée, au point d’être sponsorisée par Edward Snowden. Signal est une application open-source, et à ce titre des débats ont régulièrement lieu entre ses développeurs sur des forums dédiés. Un débat revenait régulièrement, celui de l’utilisation de services Google à deux endroits: d’une part l’utilisation de GCM (Google Cloud Messaging, une plateforme « push » qui permet à l’application de recevoir instantanément un message ou un appel sans devoir vérifier toutes les 15 minutes si un nouveau message a été reçu), d’autre part la dépendance aux Google Play Services (qui permet de distribuer l’application en garantissant qu’elle n’a pas été modifiée, de la mettre à jour automatiquement lorsqu’une faille est présente, de rapporter bugs et statistiques aux développeurs, etc.) Il faut noter qu’à aucun moment Google n’a accès à des informations: dans le premier cas, Google n’a accès qu’à des dates et heures sans pouvoir les mettre en relation avec des messages chiffrés, dans le second ce sont simplement les utilisateurs qui ne veulent pas installer les services Google sur leur smartphone qui sont pénalisés.

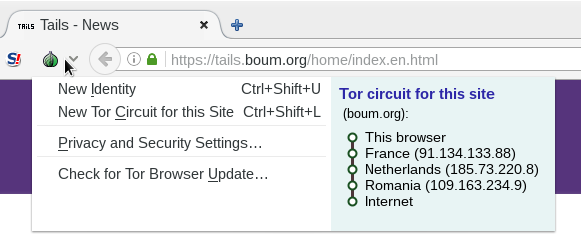

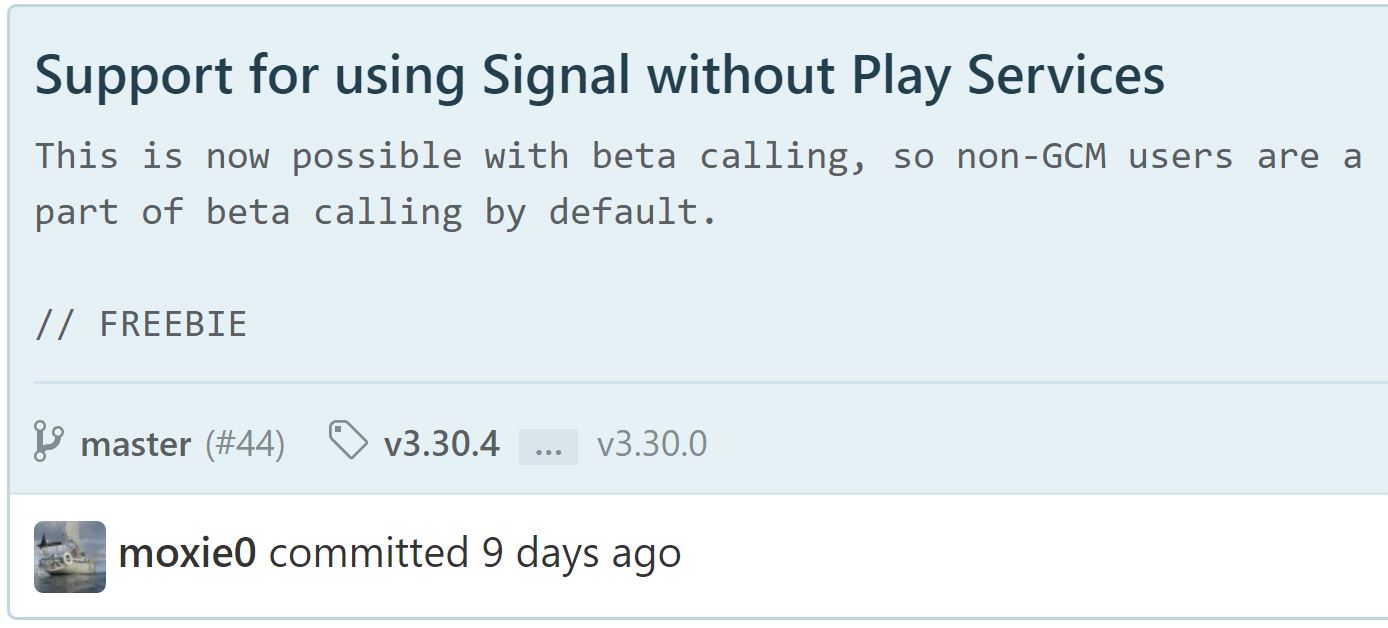

De récents changements techniques (en particulier la refonte du système d’appels et de vidéo) ont levé le blocage de principe qui empêchait Signal de fonctionner sur des téléphones où ne sont pas installés les Google Play Services, ces changements ont été apportés par la mise à jour 3.30. Ils requièrent pour l’instant de compiler soi-même un fichier APK depuis le GitHub de l’application (Master). Et pour ceux qui n’ont rien compris à cette dernière phrase, Signal devrait probablement bientôt mettre en ligne un fichier installable sur son propre site, nous ne manquerons pas d’en parler le moment venu. Les changements en détail sont disponibles ici.

Possibilité d’utiliser Signal sans les Google Play Services

Dossier(s): Archives Techniques et technologies Tags: Internet, Technique de répression