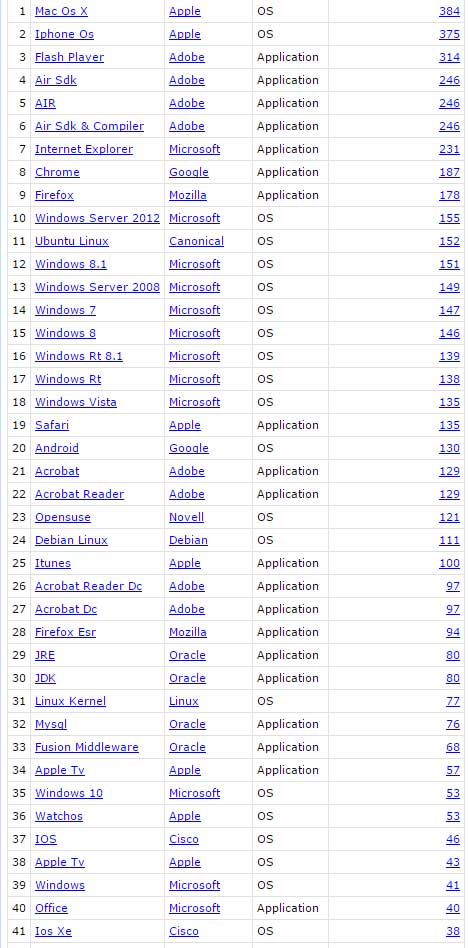

Contrairement à ce que sa réputation laisse entendre, les logiciels d’Apple comportent de nombreuses failles de sécurité. Un classement des logiciels ayant eu le plus de failles pour l’année écoulée donne aux deux produits phares de la pomme (OSx et iOS) des scores plus déplorables encore que ceux d’Adobe Flash (pourtant largement considéré comme la passoire la plus utilisée au monde).

Selon le site CVE Details qui archive les failles de sécurité découvertes, OSx arrive en tête du classement avec 384 failles, suivi de près par son cousin mobile iOS qui fait 375 failles. Les mauvais élèves habituels Adobe Flash, Adobe Air et Internet Explorer complètent le top 5 avec respectivement 316, 246 et 231 failles chacun. Enfin, Google Chrome (187 failles), Mozilla Firefox (178 failles), Windows Server 2012 (155 failles), Ubuntu (152 failles) et Windows 8.1 (151 failles) complètent la liste des logiciels ayant eu le plus grand nombre de failles rapportées.

Le classement par éditeur met lui aussi Apple dans l’embarras: Apple (654 failles), Microsoft (571 failles), Cisco (488 failles), Oracle (479 failles), Adobe (460 failles), Google (323 failles), IBM (312 failles), Mozilla (188 failles), Canonical (153 failles), Novell (143 failles).

Points positifs pour la sécurité informatique en cette année 2015: la mort annoncée d’Adobe Flash (au profit des technologies HTML5) et d’Internet Explorer (au profit de Microsoft Edge) qui, eux, justifiaient pleinement leur réputation de dangers publics.

Ces chiffres annoncent une fois de plus l’importance de mettre à jour ses logiciels, puisque les failles informatiques sont largement utilisées par les services de police et de renseignements pour espionner les internautes.

Quelques unes des applications les moins sûres de 2015

Dossier(s): Archives Techniques et technologies Tags: Internet, Technique de répression