15/10/2018

France: Suite dans l’affaire de Briançon

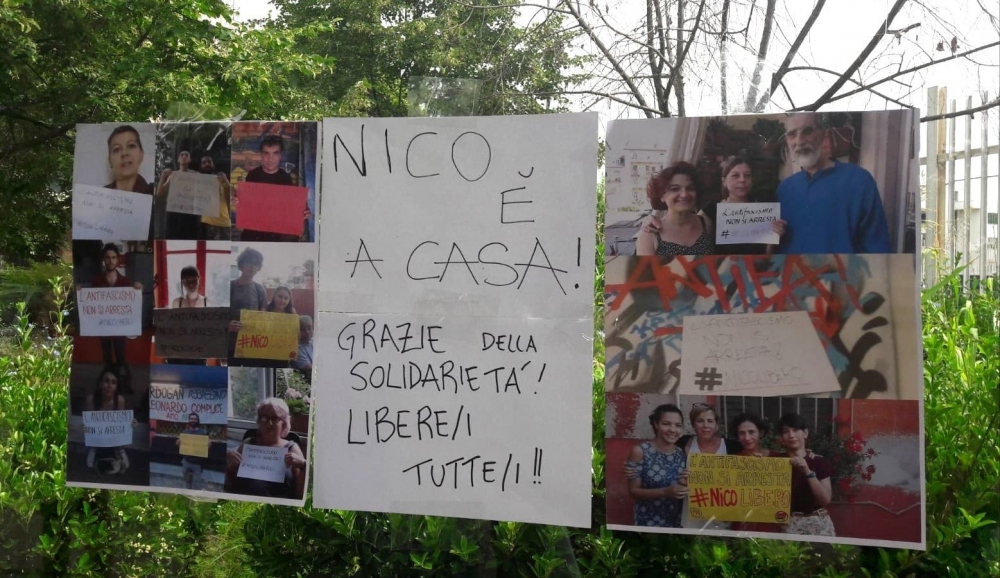

7 militant.es de France, Suisse et Italie seront à Gap le 8 novembre prochain. Ils/Elles risquent jusqu’à 10 ans de prison et 750.000 euros d’amende pour « aide à l’entrée sur le territoire français d’étrangers en situation irrégulière, le tout en bande organisée ». Ces militant.es avaient participé à une marche contre les frontières le 22 avril passé en réponse aux provocations d’un groupe néo-fasciste à la frontière franco-italienne.

Deux suisses et une italienne avaient été arrêté.es le jour même et ont déjà passé plus d’un mois en détention préventive (notre précédent article sur l’affaire). Par la suite et après une enquête 3 autres militant.es français.es ont été arrêté.es et devront aussi se présenter au tribunal. Plusieurs collectifs de soutien appellent à des mobilisations durant le procès et à se rendre à Gap le 8 novembre.

Manifestation solidaire des inculpés de Briançon

Dossier(s): Archives France Tags: France, Italie, Manifestation, Sans-papiers, Suisse

• Rapporter un article buggé.