Des documents déclassifiés de la CIA confirment que Felipe González, président socialiste du gouvernement espagnol de 1982 à 1996 a approuvé la création des « Groupes antiterroristes de libération » (GAL). Il s’agissait d’un escadron de la mort constitué pour combattre ETA en dehors de tout cadre légal, essentiellement en assassinant des militants suspectés d’en faire partie. Le rapport déclassifié de la CIA indique que le gouvernement espagnol « semble déterminé à adopter une stratégie peu orthodoxe vis-à-vis de l’ETA ». Après une phrase censurée, l’agence écrit que « González a accepté la formation d’un groupe de mercenaires, contrôlé par l’armée, pour lutter contre les terroristes en dehors de la loi ». Après une autre phrase censurée, il a ajouté que « les mercenaires ne seraient pas nécessairement espagnols et auraient pour mission d’assassiner les dirigeants de ETA en Espagne et en France ». Plus d’infos ici.

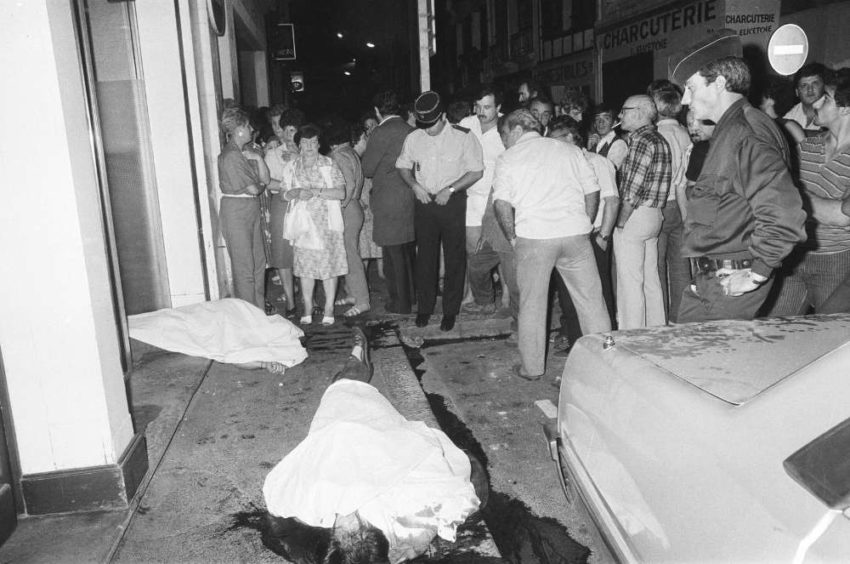

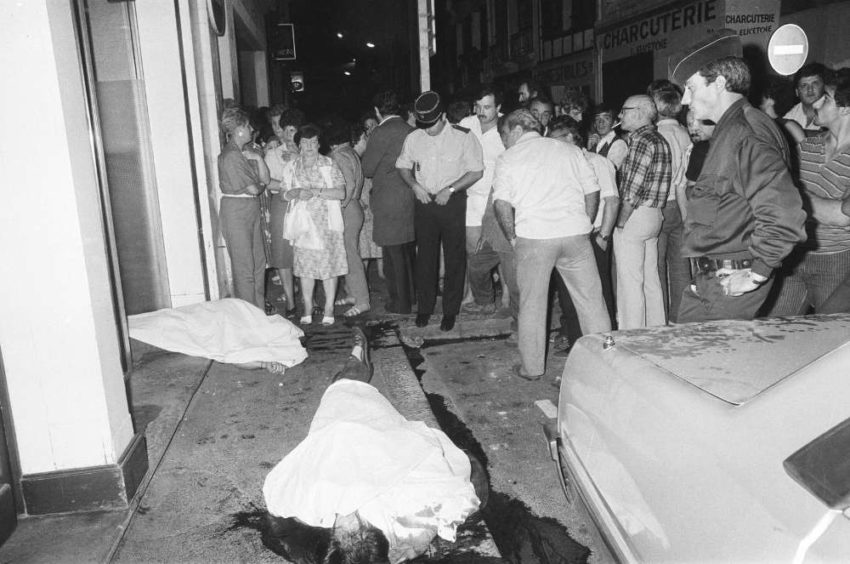

Entre décembre 1983 et juillet 1987, une trentaine d’assassinats sont commis en France. La nouvelle coopération « antiterroriste » entre la France et l’Espagne, suivi d’une vague d’expulsions de militants basques réfugiés en France, va accélérer la disparition des GAL. Au cours des années suivantes, tout est fait pour éviter le grand déballage sur cette «guerre sale». De Bayonne à Bordeaux, la plupart des enquêtes judiciaires s’enlisent, quand elles ne sont pas directement freinées par le pouvoir politique. Les rares procès qui ont finalement lieu en France aboutissent uniquement à la condamnation de lampistes, malgré la mise au jour de complicités au sein de l’appareil policier français. «La raison d’Etat prime sur tout», justifie alors le procureur de Bayonne.