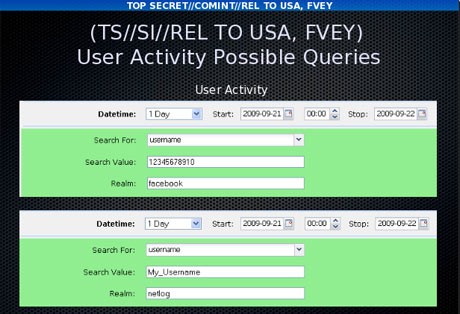

Le code-source du programme XKeyScore, dévoilé par Edward Snowden, a été analysé par des utilisateurs de Tor qui y ont découvert d’autres comportements hallucinants de la part de la NSA. Ces pratiques visent à acquérir une ’empreinte digitale’ de part des ‘personnes à risque’, de façon à les reconnaître plus tard et à les suivre dans leur utilisation du net. Premièrement, 9 serveurs de Tor sont en permanence sous surveillance, incluant le serveur Tor du département ‘Intelligence Artificielle’ de l’université MIT. Ensuite, le fait de se rendre sur le site de Tor depuis un pays qui ne figure pas dans la liste des ‘Five Eyes’ (USA, Royaume-Uni, Canada, Australie, Nouvelle-Zélande) déclenche automatiquement la génération d’une empreinte qui est rajoutée à la base de données de la NSA.

Autre comportement suspect, le simple fait de ne pas aimer le système d’exploitation Windows. Les utilisateurs de Linux sont largement visés par ce programme qui décrit le ‘Linux Journal’ comme un ‘forum extrémiste’. La distribution Linux ‘Tails’ bien connue de ceux qui se soucient de leur vie privée sur le net est également la cible des collectes d’empreintes de la NSA. De quoi être fixé lorsque les officiels de cette agence annoncent qu’ils ciblent uniquement les ‘personnes suspectes’.

XKeyScore