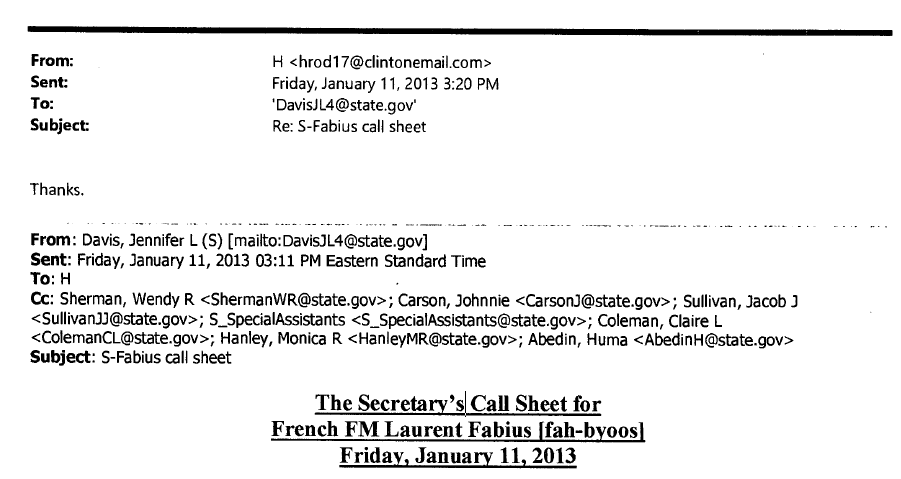

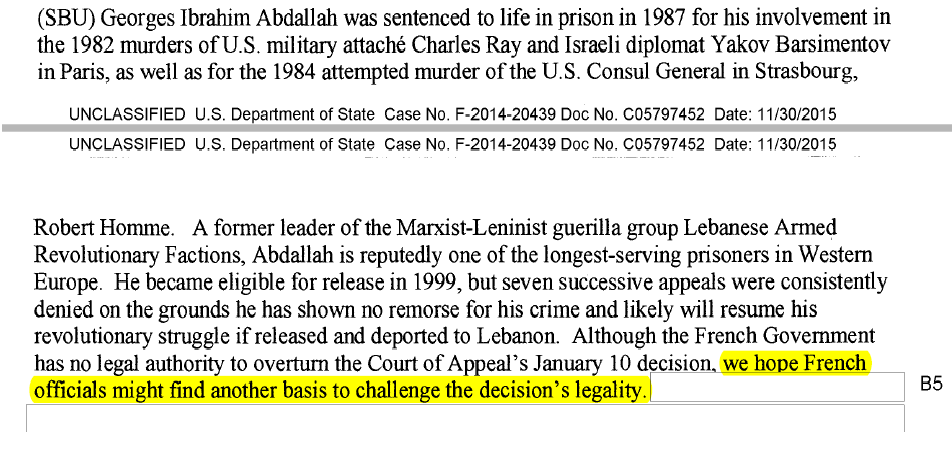

Les Etats-Unis viennent de déclassifier un ensemble d’e-mails d’Hillary Clinton, (hrod17@clintonemail.com) alors Secrétaire d’Etat. Sur le site officiel du département d’Etat US on peut trouver la retranscription d’un « call » du 11 janvier 2013 de Laurent Fabius, ministre français des affaires étrangères à Hillary Clinton son équivalent aux US. La veille, le 10 janvier 2013, des juges français avaient décidé de la libération de Georges Abdallah sous réserve qu’il soit expulsé au Liban. Le mail demande donc à Laurent Fabius de trouver un moyen pour empêcher que cette décision de justice soit appliquée. Trente ans auparavant, Reagan était déjà intervenu directement auprès de Mitterand pour que Georges Abdallah ne sorte pas de prison.

Dossier(s): Archives France - Georges I. Abdallah Tags: Etats-Unis, France

• Rapporter un article buggé.