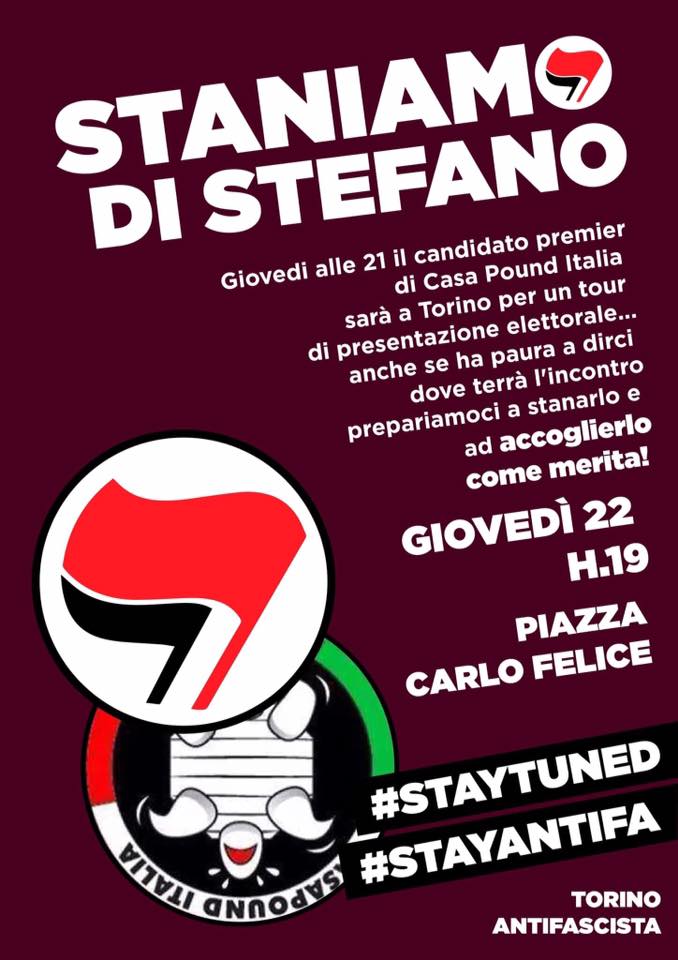

Ce matin aux alentours de 9h30, des unités de police se sont présenté sans mandat (via l’article 41 du TULPS, qui permet à la police de rechercher des armes via des perquisitions sans mandats) au domicile de jeunes activistes proches du Centre Social Askatasuna. Cette opération semble être une intimidation contre le mouvement antifasciste qui prépare une manifestation ce soir à 19h contre la venue de Simone Di Stefano, leader de Casapound.

Manifestation antifa ce soir à Turin.

Dossier(s): Archives Italie Tags: Antifascisme, Italie

• Rapporter un article buggé.