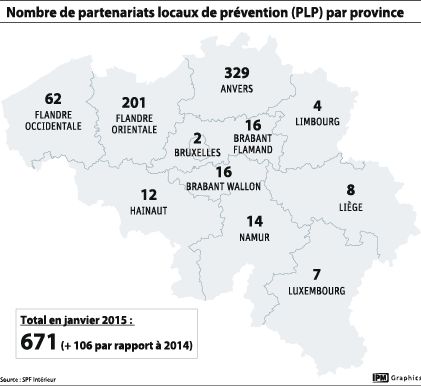

Les partenariats locaux de prévention (PLP) ont déjà conquis la plupart des provinces en Flandre et se répandent plus doucement en Wallonie. Il s’agit, dans un quartier déterminé, pour des citoyens de collaborer avec la police pour repérer et signaler les « agissements suspects ». La Belgique compte actuellement 671 PLP. Si le chiffre est en nette augmentation depuis la dernière circulaire de 2010 (en 2011 on en comptait 474), l’immense majorité des PLP se situent en Flandre.

Les PLP viennent du monde anglo-saxon. Nés à la fin des années 90 en Belgique sous le nom de réseaux d’information de quartier (RIQ), ces partenariats entre voisins rassemblent plusieurs dizaines de milliers de personnes en Belgique. La loi sur les milices privées de 1934 encadre ces associations : un PLP ne pas, par exemple organiser ou réaliser des patrouilles.

Dossier(s): Archives Belgique Tags: Belgique, Technique de répression

• Rapporter un article buggé.