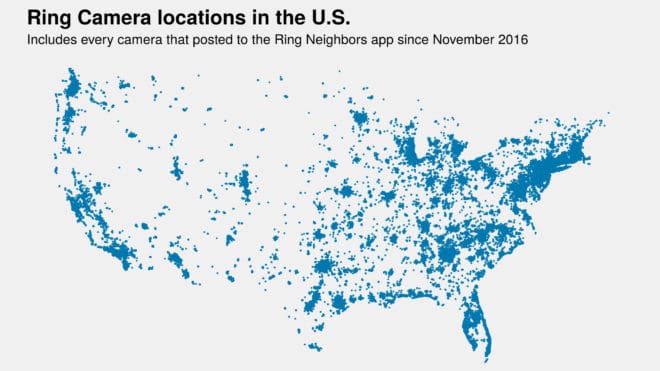

Les sonnettes intelligentes d’Amazon Ring, font l’objet de controverse depuis qu’il a été révélé que plus de 200 services de police américains pouvaient demander l’accès aux images captées par ces appareils de surveillance domestique sans avoir besoin d’un mandat. La sonnette est installée à la porte d’entrée d’un domicile et se connecte à une application qui permet de voir en direct les images qu’elle capte. Elle peut aussi se connecter à l’application Neighbors d’Amazon, qui est en quelque sorte un média social de quartier où les gens peuvent anonymement publier des vidéos ou des messages au sujet « d’activités suspectes » dans leur coin. L’application communique avec les services de police locaux. On ne sait pas combien de sonnettes Ring ont été vendues, mais Amazon affirme que sa clientèle se chiffre dans les millions. Les services de police américains peuvent demander aux personnes se servant de Ring et de Neighbors de leur fournir des images captées par les sonnettes, et ce, sans mandat. Amazon offre des rabais sur les produits Ring aux services de police partenaires en plus de donner des formations sur les façons de mieux convaincre les gens de donner leurs images aux forces de l’ordre sans mandat.

Jusqu’en juillet dernier, les services de police avaient aussi accès à une carte qui leur montrait où étaient situées les sonnettes Ring dans leur secteur, cette carte a été supprimée mais il est possible de trouver les emplacements exacts des sonnettes Ring en se servant de données trouvées dans l’application Neighbors. Un chercheur du MIT qui travaille quant à lui sur une carte globale des États-Unis, a identifié 440 000 caméras réparties sur le territoire américain. Ring n’a pas réfuté la véracité de la carte, réitérant simplement que “seul le contenu qu’un utilisateur Neighbors choisit de partager sur l’application est accessible au public par l’application ou par l’application des forces de l’ordre locale.”Amazon Ring compte aujourd’hui quelques 696 partenariats avec lesdites forces de police et celles-ci ont la possibilité non seulement de consulter les vidéos téléversées dans l’application mais également d’identifier la localisation précise des différents utilisateurs et des personnes apparaissant à l’écran. Une sorte de toile de surveillance invisible, constituée volontairement par des particuliers, et qui est appelée à s’affiner encore. En novembre, la fuite de documents internes à Ring révélaient que la société prévoyait de créer des surveillances de quartier automatisées en incorporant la technologie de reconnaissance faciale dans son réseaux de sonnettes intelligentes. La fonctionnalité donnerait l’alerte lorsque quelqu’un jugé « suspect » apparaît dans le champ des caméras.

Dossier(s): Techniques et technologies Tags: Etats-Unis, Technique de répression