Nommé « Confidentialité avancée des discussions », le paramètre protégera les échanges nécessitant un niveau supérieur de confidentialité. Une fois activée, la fonction empêchera les participants à une conversation privée ou de groupe d’exporter les échanges, de télécharger automatiquement les médias partagés ou d’utiliser les messages pour alimenter des systèmes d’intelligence artificielle. Une façon de sécuriser d’avantage une conversation, « personne ne pourra divulguer ce qui a été dit dans celle-ci ». Cet outil sera déployé au cours des prochains mois et des protections supplémentaires seront ajoutées. La fonctionnalité sera disponible pour tous les utilisateurs disposant de la version la plus récente de l’application. Les mesures de confidentialité actuelles comprennent le chiffrement de tous les messages et conversations, garantissant que seuls les destinataires peuvent accéder aux messages échangés.

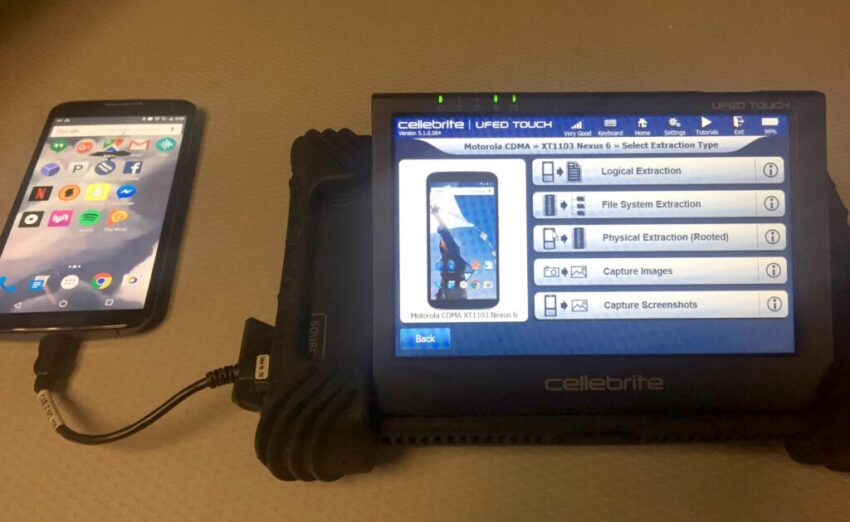

Screenshot

Dossier(s): Techniques et technologies Tags: Sécurité IT