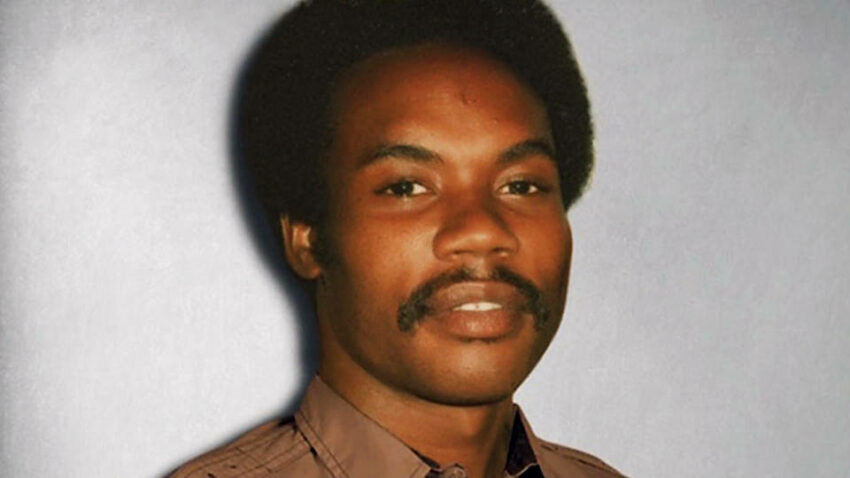

Il y a deux ans, la police de Detroit a arrêté Robert Williams à la suite d’une analyse des images de sécurité qui capturaient le vol dans un magasin. Un détective a utilisé la technologie de reconnaissance faciale à travers une image granuleuse tirée de la vidéo. Le programme a établi une correspondance avec la photographie du permis de conduire de Williams. Le département a ainsi mis en place une ligne de photographies, qui contenait la photographie de Williams. Les images ont ensuite été montrées à un agent de sécurité qui, cependant, n’avait pas été témoin du vol. Cependant, la sécurité a identifié Williams et un mandat d’arrêt a été immédiatement obtenu. Williams rentrait chez lui après une journée de travail lorsqu’il a été arrêté et a été détenu 30 heures.

L’Union américaine des libertés civiles (ACLU) a déposé une plainte officielle au nom de la victime. L’ACLU affirme que la police de Detroit a utilisé la reconnaissance faciale dans les cas où elle aurait dû savoir qu’elle pouvait obtenir des résultats peu fiables. Malhonnêtement, les autorités n’ont pas mentionné les failles du système de reconnaissance faciale comme une forme de doute dans les preuves.

Image qui a conduit à la mauvaise reconnaissance faciale de Robert Williams