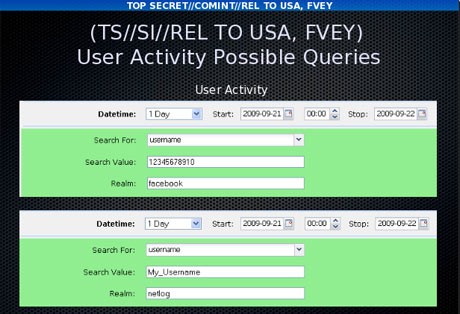

Lors du procès d’un dealer de methamphétamine à New-York, dont nous parlions il y a quelques jours, Apple a refusé d’assister la justice américaine que ce soit pour déchiffrer ou extraire les données de l’Iphone de l’accusé. Dans l’épisode précédent, Apple avait refusé aux motifs qu’il était impossible de déchiffrer un appareil tournant sous iOS 8 ou plus récent, et qu’il refusait d’assister la justice pour ne pas « briser la confiance qui le lie à ses clients ». Cette fois ci, le FBI a fait part de son étonnement puisque la marque à la pomme a par le passé assisté la justice à au moins 70 reprises, et qu’il ne comprenait pas ce changement de comportement.

Le juge en charge du procès a répondu au FBI « Ce que vous demandez à Apple c’est qu’il fasse votre travail à votre place », questionnant également Apple sur son changement d’attitude.

Les iPhones semblent réellement indéchiffrables