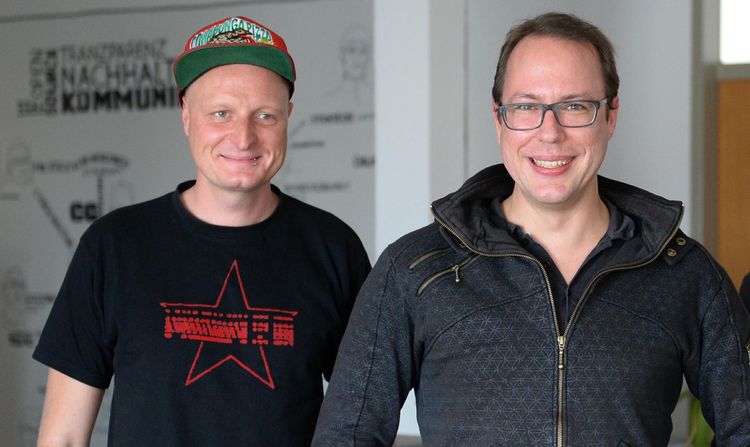

Contrairement à ce qu’on pourrait imaginer, le réseau Tor n’est pas hébergé par une dizaine de geeks, mais par des milliers de personnes à travers le monde qui fournissent des ‘nœuds’ au travers desquels les utilisateurs rebondissent pour améliorer leur anonymat. On peut d’ailleurs voir tous ces nœuds en temps réel grâce au site Onionview. Aux Etats-Unis, pour la première fois, une bibliothèque publique du New Hampshire a décidé d’héberger un nœud de sortie, dans le cadre du ‘Library Freedom Project’. La bibliothèque de Kilton a rapidement été approchée par la Sécurité Intérieure (Department of Homeland Security) et la police locale qui ont convaincu les gérants de tirer la prise. Le projet est pour le moment sur pause et sera rediscuté par le conseil d’administration. Un porte-parole de la bibliothèque a déclaré qu’il ne s’attendait pas à une polémique.

La bibliothèque de Kilton.

Dossier(s): Amérique du Nord Archives Tags: Etats-Unis, Internet, Technique de répression

• Rapporter un article buggé.