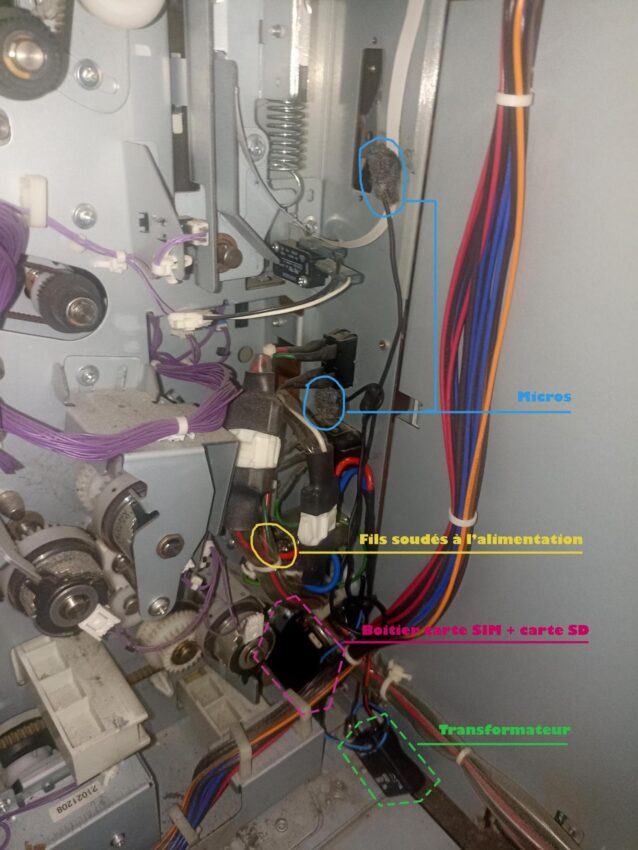

Le télétravail connaît une croissance exponentielle depuis le début de la pandémie et s’accompagne d’un usage de plus en plus fréquent, par les employeurs, d’une cybersurveillance des salariés à distance. La vente de logiciels de contrôle à distance a ainsi augmenté de plus de 500% depuis le début de la pandémie. Un de ces logiciels, “Hubstaff”, peut prendre une capture d’écran de l’ordinateur du salarié toutes les cinq minutes, ou suivre les données GPS des téléphones des employés ciblés. Un autre, CleverControl, qui promet sur sa page d’accueil “d’augmenter la productivité et la détection des fainéants”, peut enregistrer les frappes et les clics de souris du télétravailleur, les sites visités, la durée de ces visites, les conversations des employés par l’intermédiaire du micro de l’ordinateur professionnel et même prendre des photos via la webcam. Ces logiciels sont souvent présentés comme faciles à (dés-)installer à distance et à l’insu du principal concerné.

La pratique est surtout répandue aux États-Unis, où elle est beaucoup moins encadrée qu’en Europe. L’usage de ces logiciels n’est pas légal au regard de la législation belge actuelle. En France, la Commission nationale de l’informatique et des libertés (Cnil) prévoit quelques garde-fous comme l’obligation d’informer les représentants du personnel en cas d’application de ces mesures de surveillance. En revanche, la messagerie Slack, très répandue au sein des entreprises belges et françaises, permet déjà de mesurer les échanges entre collègues et leur activité sur la plateforme et de conserver des statistiques précises sur son utilisation. Slack, en outre, ne supprime aucun message mais, pire, autorise les administrateurs “Plus” à consulter les données sur tous les canaux, dont les messages directs entre collègues, et à les exporter.

Dossier(s): Techniques et technologies Tags: Sécurité IT, Technique de répression