Le Service Général du Renseignement et de la Sécurité (SGRS), qui dépend du Ministère de la Défense et s’occupe du renseignement militaire, ainsi que la Sûreté de l’État (VSSE), dépendante du Ministère de la Justice, ont recours à trois catégories de « méthodes de renseignement » :

Les méthodes ordinaires (identifier l’utilisateur d’un réseau de télécommunication ou d’une carte prépayée);

Les méthodes spécifiques (observer quelqu’un dans un lieu public, connaître l’auteur et le destinataire et la durée d’un appel téléphonique, obtenir les données de localisation d’un opérateur ou d’un service, etc.);

Les méthodes exceptionnelles (observer quelqu’un dans un lieu non public, ouvrir son courrier, surveiller son compte en banque, écouter et enregistrer des communications)

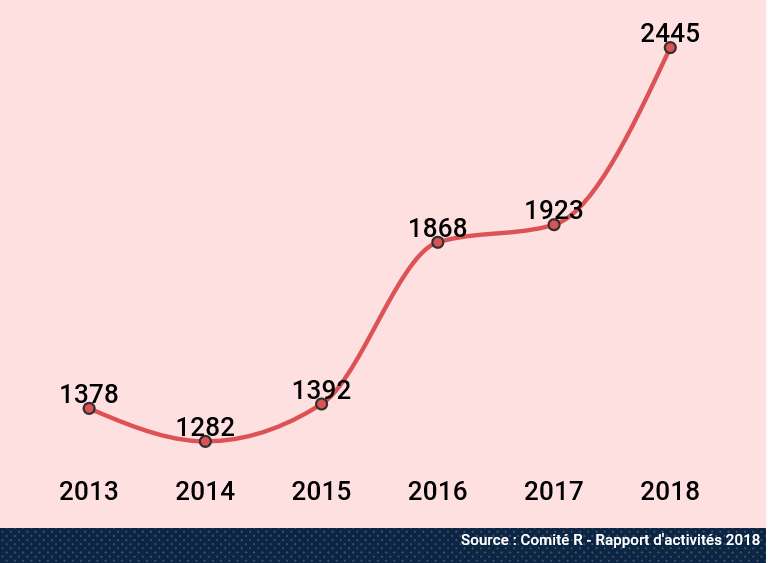

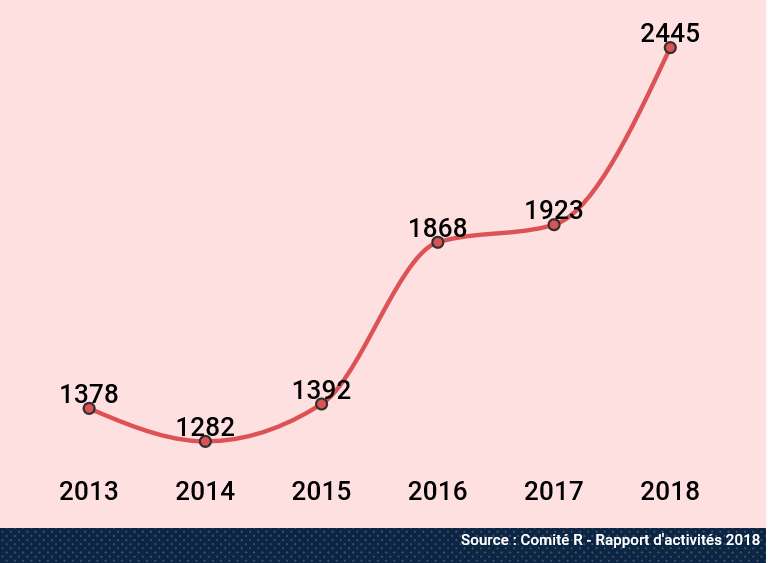

Pour procéder à une méthode dite « exceptionnelle », une autorisation est nécessaire. Elle est délivrée par une commission administrative, la Commission BIM. Deux principes interviennent dans l’octroi d’une telle autorisation : le principe de proportionnalité (la fin justifie-t-elle les moyens ?), et le principe de subsidiarité (existe-t-il un autre moyen de parvenir au même but ?). Le comité R a également son mot à dire. S’il constate la moindre irrégularité pendant l’utilisation d’une méthode dite « particulière » (spécifique ou exceptionnelle), il a la possibilité de suspendre toute opération en cours. Le nombre de méthodes particulières a effectivement augmenté ces cinq dernières années. En 2018, 2445 méthodes particulières ont été mises en place selon le rapport du Comité R. Cela représente une augmentation de plus de 25 % par rapport à 2017, et de 80% par rapport à 2013.