En juillet 2013, au beau milieu des scandales révélés par Edward Snowden, le GCHQ (services de renseignements intérieurs britanniques) se présente au siège de The Guardian, le journal anglais dans lequel étaient publiées toutes les révélations du whistleblower américain à l’époque. Les agents du GCHQ sont venus sur place pour détruire les deux ordinateurs sur lesquels étaient stockés les révélations, le Guardian a finalement accepté (voir l’article que nous avions écrit à l’époque).

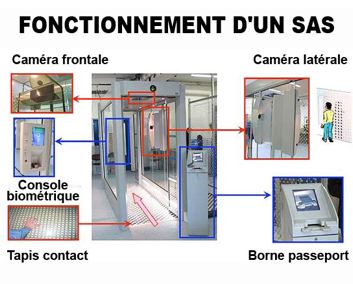

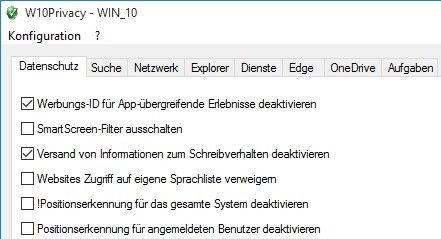

En 2014, deux hackers, Mustafa Al-Bassam et Richard Tynan ont visiter les locaux du Guardian pour examiner les restes des deux ordinateurs détruits. Les agents du GCHQ ont détruit chaque endroit où pouvait se trouver de l’information, par le même coup, ils ont révélé tous les endroits où de l’information peut être stockée, mis à part le disque dur. Sur les enregistrements vidéos, on peut voir que des meuleuses, perceuses et des masques sont utilisés, ainsi qu’un démagnétiseur très cher fournit par le GCHQ. Ce que le Guardian avait prit alors pour un pur acte d’autorité serait en fait révélateur. En plus du disque dur, les journalistes ont du détruire les pavés tactiles, les prises d’alimentation, les claviers, les processeurs, les convertisseurs et plus encore dans une opération qui a duré plus de trois heures. Ces manœuvres de destruction ont été standardisées dans un document classifié en 2001 et dévoilées par Wikileaks, elles sont utilisées par les Five Eyes (les services secrets états-uniens, anglais, néo-zélandais, australien et canadien) et censées les protéger contre les « services secrets étrangers, les groupes extrémistes, les journalistes et les criminels ».

Des pièces comme les pavés tactiles des deux Macbook Air détruits peuvent en fait stocker 2Mb d’information, et donc stocker des clés de chiffrement qui peuvent ensuite être uploadées via une mise à jour du firmware. Les services secrets des Five Eyes considèrent donc qu’il est extrêmement difficile d’être certain à 100% qu’un appareil est totalement effacé. S’il était très improbable que les journalistes du Guardian aient stocké des clés de chiffrements dans les pavés tactiles de leur ordinateur, il est en fait assez probable que les agents de renseignements le fassent de leur coté.

Les deux hackers ont demandé à plusieurs marques de PC (comme Dell et HP) s’ils pouvaient développer la façon dont les données sont stockées ailleurs que dans le disque dur, ceux-ci ont refusé de répondre, démontrant à quel point il est difficile de savoir où se trouve les données sur un ordinateur.

Les deux hackers ont présenté le résultat de leurs recherches lors du Chaos Communication Camp il y a quelques semaines, vous pouvez voir la vidéo en anglais ci-dessous.

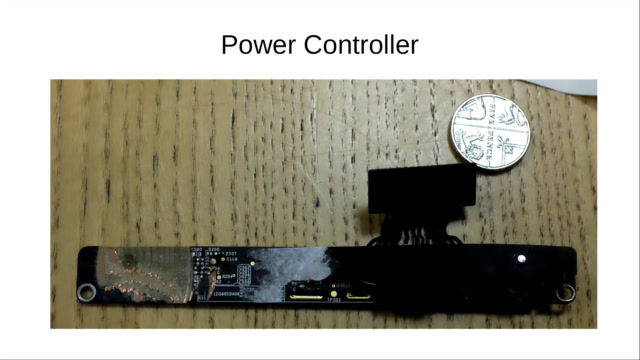

Un contrôleur d’alimentation détruit lors de l’opération.