De nouveaux incidents ont eu lieu sur le chantier du gazoduc TAP à Melendugno. Des manifestants avaient débordés le dispositif policier et pénétrés dans la zone interdite. Ils ont résisté à la police en lançant des bouteilles, des pierres, des fumigènes et des pétards. Cinquante-deux manifestants ont été arrêtés, pour être identifiés et transférés au poste de police de Lecce. Ils ont été remis en liberté mais inculpés pour diverses raisons (manifestation non autorisée, intrusion dans une zone interdite, usage d’engins incendiaires). Il y avait quelques mineurs parmi eux, dont le dossier sera transmis au tribunal pour mineurs. Des affrontements ont régulièrement lieu sur ce grand chantier controversé (voir notre précédent article).

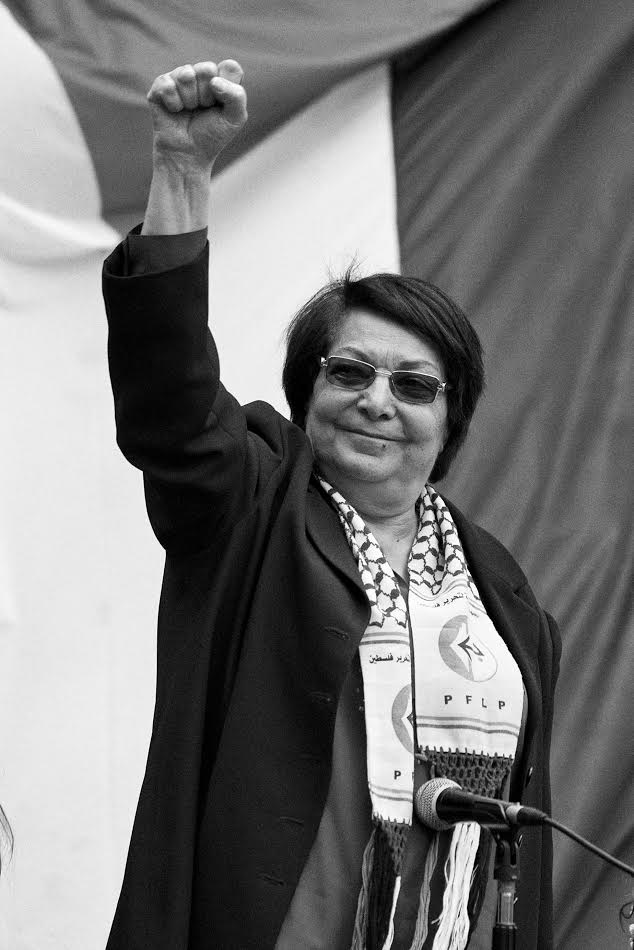

La manifestation à Melendugno

Dossier(s): Archives Italie Tags: Italie, Manifestation

• Rapporter un article buggé.