Episode du jour de notre feuilleton des programmes sécuritaires du 7e Programme-Cadre de Recherche et Développement de l’UE: FORESEC (Europe’s evolving security: drivers, trends and scenarios)

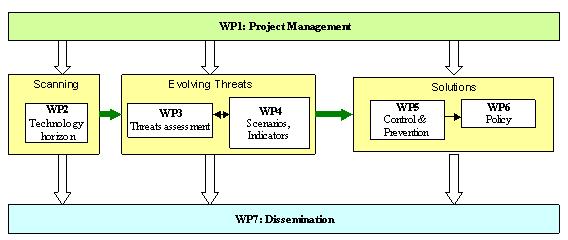

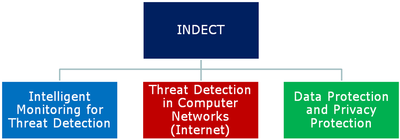

Le projet, qui a été mené à terme, avait pour but de rassembler les différents rapports des travaux existants sur l’avenir de la sécurité européenne afin de fournir des conseils, orientations et structures aux futures activités de recherche liées à la sécurité. Il vise à améliorer la compréhension de la nature de la sécurité européenne, afin d’écarter les nouvelles menaces et de saisir les opportunités technologiques. Plus particulièrement, FORESEC cherchait à identifier des réponses sur la sécurité pour lesquelles il y aurait une valeur ajoutée et un intérêt partagé pour un travaille au niveau européen. FORESEC doit fournir un soutien politique et des conseils aux chercheurs en sécurité et décideurs politiques, y compris à l’European Security Research and Innovation Forum (ESRIF) dans le but de proposer des recommandations pour le moyen et long terme. FORESEC forme un réseau paneuropéen de prévoyance européenne de sécurité. Le projet est coordonné par Crisis Management Initiative (Finlande) avec un budget de ± 950.000€ entièrement financé par l’UE.