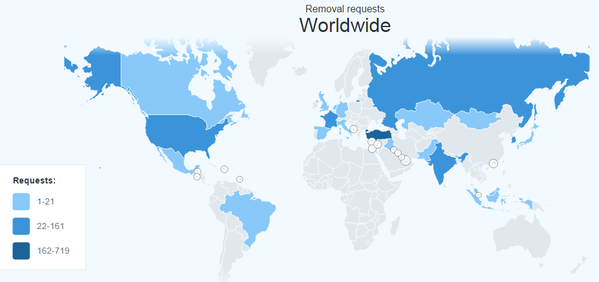

Tous les internautes connaissent « l’erreur 404 » affichée par un site lorsqu’une page demandée n’existe pas ou plus. L’IESG (Internet Engineering Steering Group) qui crée la plupart des standards d’internet vient d’émettre une notice pour standardiser le genre d’erreur qui doit être affichée lorsqu’une page est inaccessible pour des raisons légales et qu’elle est bloquée par les autorités. Auparavant, dans un pareil cas, c’était soit l’erreur 404 qui s’affichait, soit l’erreur 403 (contenu interdit pour le visiteur qui affiche la page), ce pourra dorénavant « l’Erreur 451 », dont le nom ne doit rien au hasard: il est inspiré du roman de Ray Bradbury « Fahrenheit 451 », tirant lui-même son nom de la température de combustion du papier.

Notons que dans le cas où un site n’aurait pas l’autorisation de préciser qu’un contenu a été censuré, il affichera probablement une erreur 404.