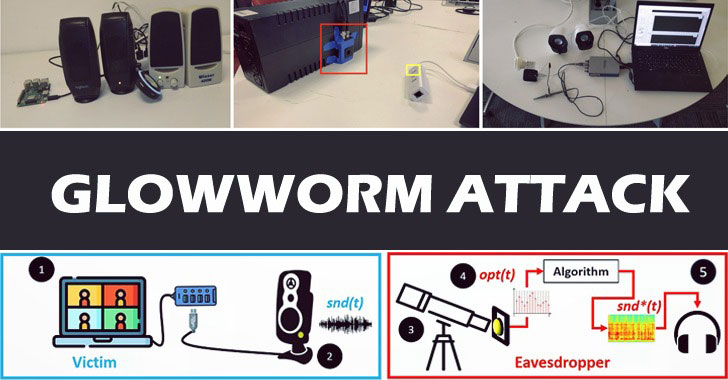

Une équipe de chercheurs de l’université Ben Gourion s’est spécialisée dans les attaques dites airgap, ou attaques déconnectées, qui visent des systèmes isolés du réseau global, et donc théoriquement inviolables pour un pirate. Ces chercheurs étaient parvenus, l’an dernier, à espionner une conversation en filmant une ampoule. Depuis, ils sont parvenus à capter le son d’un haut-parleur à distance en filmant sa LED d’alimentation. Dans de nombreux appareils, le voyant d’alimentation est connecté directement à la ligne électrique. L’intensité du voyant est donc corrélée à la consommation d’énergie, qui dépend directement du son émis. En braquant un télescope (muni d’un capteur électro-optique et un convertisseur analogique/numérique) sur la LED choisie, les chercheurs ont pu mesurer les variations de son intensité. Un algorithme a ensuite interprétés ces variations et reconstitué le signal sonore…

Cette technique nécessite de savoir quelle intensité de la LED correspond à quel signal sonore. Pour connaître cette donnée, différente pour chaque appareil, il faut donc construire une courbe de réponse, ce qui implique de pouvoir étudier l’appareil en amont. Mais outre cette restriction, le système fonctionne remarquablement bien : les chercheurs sont parvenus à extraire des phrases intelligibles à une distance de 35 mètres. La technique fonctionne avec des enceintes standard, mais pas seulement. Elle est aussi applicable à des appareils domotiques ou des équipements d’une infrastructure réseau.

Dossier(s): Techniques et technologies Tags: Technique de répression