Avec retard, voici le compte-rendu de la cryptoparty. Entre 30 et 40 personnes s’y sont rendues, et de nombreux sujets ont pu être abordés durant les quatre heures de ce premier atelier:

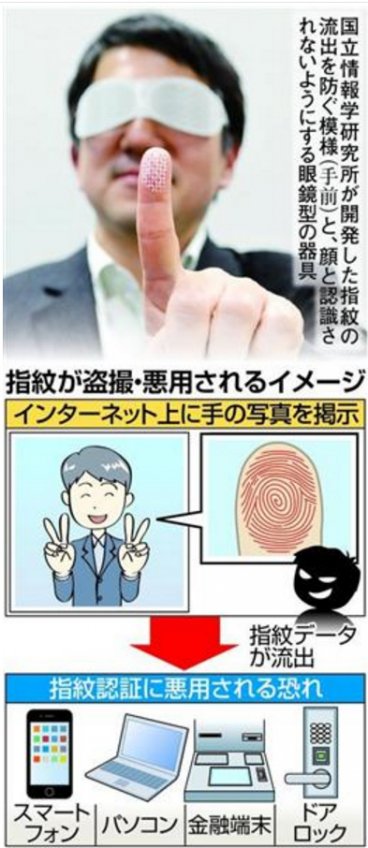

– Analyse de risques

– Fonctionnement et utilisation de la navigation avec Tor

– Brève démonstration de Tails

– Introduction à la sécurité sur Android. (Slides)

– Fonctionnement de Signal, une application pour chiffrer ses communications via son smartphone. (Slides)

– Chiffrement via PGP

La prochaine séance de Cryptoparty sera divisée en deux parties, dont la première sera un atelier plus complet sur l’utilisation de Tails, et la seconde une séance libre comme celle-ci.