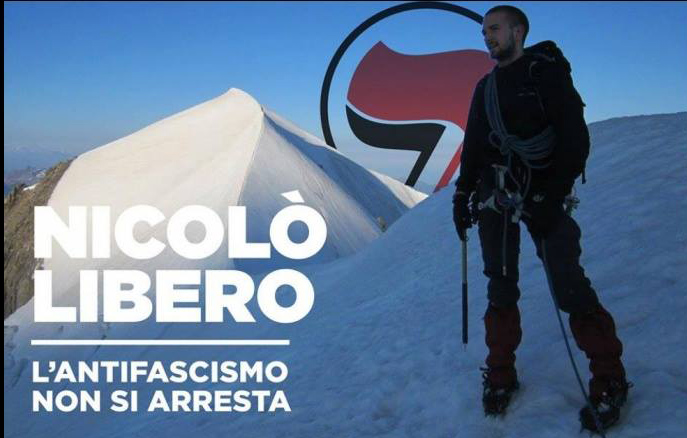

Nicolo, militant antifasciste de Turin est emprisonné depuis mars dernier à la prison de la Vallette (Turin) pour avoir participé à une manifestation contre Casapound le 22 février. Après plusieurs demandes de mise en liberté, le juge d’instruction l’a assigné à résidence avec bracelet électronique, mais comme il n’y en a pas de disponible, il est toujours emprisonné. L’accusation principale est « association criminelle », mais il n’y a pas d’accusation plus spécifique que la participation à la manifestation. D’autres antifas turinois sont dans la même situation avec des obligations de pointage au commissariat, assignation à résidence ou à domicile, etc. La mère de Nicolo a commencé une grève de la faim pour demander la libération de son fils.

Voir le communiqué d’Antifascisti Bruxelles.

Liberté pour Nicolo

Dossier(s): Archives Italie Tags: Antifascisme, Italie

• Rapporter un article buggé.