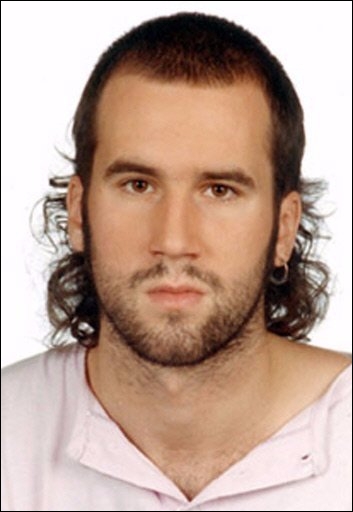

Miguel Ángel Bergado Martínez, détenu politique antifasciste, aura accomplit le 8 mai 28 ans de prison. Bergado a pris un contact avec les GRAPO en 1979, en se mettant à faire partie de ses commandos opérationnels. Il est passé à la clandestinité en 1980 et il a pris part à l’infrastructure qui a obtenu la liberté des 5 militants du PCE (r) et des GRAPO qui se sont évadés de la prison de Zamora le 17 décembre 1979. Il a également participé aux actions armées qui ont coûté la vie à un général de l’Armée espagnole et à un sous-officier de la police nationale.

Arrêté le 8 mai 1981, quand il avait 23 ans, il a été cruellement torturé et emprisonné. Condamné à 55 ans de prison en 1990 et transféré à la prison de Puerto II, pendant la grève de la faim développée pendant 435 jours par 58 prisonniers et prisonniers politiques du PCE (r) et des GRAPO, il a eu un grave affrontement avec un gardien de prison qui se montrait spécialement brutal avec les grévistes. Comme résultat de l’affrontement, le gardien de prison a été gravement blessé. Depuis cette date, encore plus s’il tient, il a été spécialement soumis à un contrôle absolu, à des isolements et à des mauvais traitements. Il a été transféré dans 22 prisons.

Il devait être remis en liberté en novembre 2006, après avoir accompli 25 ans et demi de prison, mais on lui a appliqué de fait la réclusion perpétuelle, et selon la dernière loi, appliquée avec un caractère illégal rétroactif, il ne sera pas libéré avant 2011. Il se trouve actuellement prisonnier 1er degré dans la prison de Puerto de Santa Maria, à 1000 kilomètres de sa famille et de son entourage. Il est, à côté du militant d’ETA Joxe Mari Sagardui ‘Gatza’ (qui aura accompli le 8 juillet 29 ans de détention!) le prisonnier politique qui aura accompli le plus d’années.

Rappelons que pendant ce temps, les assassins de l’État jouissent d’une liberté absolue. C’est le cas des membres des Groupes Antiterroristes de Libération (Grupos Antiterroristas de Liberación, GAL), ces escadrons de la mort créés dans les services spéciaux espagnols (CESID), la Guardia Civil et la Policía Nacional, sous le gouvernement socialiste de Felipe González, sous la responsabilité du ministre de l’intérieur José Barrionuevo et dont le but était de lutter contre ETA au moyen d’enlèvements, de tortures et d’assassinats extra-judiciaires (avec la complicité de policiers français). Quatre exemples (deux dirigeants, deux exécutants):

* Enrique Rodríguez Galindo. Ce général de la Guardia Civil est le principal fondateur et un exécuteur des GAL. Après une détention préventive entre le 23 mai et le 2 août 1996 et entre le 15 septembre 1997 et le 26 juin 1998, Galindo a été condamné par la cours Suprême pour la séquestration, l’assassinat et la disparition des militants basques Lasa et de Zabala à 75 ans et 6 mois de prison le 9 mai 2000. Le 1er octobre 2004, il est sorti dans un régime ouvert pour ‘raisons de santé’. Au total, cinq ans et cinq mois en prison de luxe. Sa liberté conditionnelle – sans un contrôle mensuel, bien que les Institutions Pénitentiaires disent qu’il est hebdomadaire, chose démontrée incertaine – en 2013. Il vit dans un quartier riche de Saragosse, sans aucun problème de santé et d’argent. Pour avoir organisé sept assassinats, dirigé les GAL et ordonné centaines de tortures: 5 ans de prison.

* José Julián Elgorriaga Goyeneche. Ce dirigeant du parti socialiste espagnol (ex-délégué du Gouvernement au Pays Basque), commanditaire des GAL, a été condamné à 75 ans de prison pour assassinats, séquestration, disparition et pour avoir dirigé une organisation terroriste. Il a été admis en prison le 9 mai 2000 – il a été avant en préventive sept mois – et est sorti un an après, le 23 juillet 2001, pour ‘raison de santé’. Au total, un an et neuf mois en prison de luxe (3% de la condamnation).

* Enrique Dorado Villalobos. Ce sergent de la Guardia civil était un exécuteur des GAL et un tortionnaire identifié par des centaines de prisonniers torturés. Condamné pour l’assassinat des militants basques Lasa et de Zabala à 71 ans de prison, il a été admis pour la première fois en réclusion préventive en mai 1996 et, condamné, le 9 mai 2000. Le 16 mars 2002, il est sorti en 3eme degré de Alcalá-Meco. Au total, il aura fait six ans pour terrorisme, assassinats et séquestration. En plus d’être un mafieux impliqué dans le trafic de stupéfiants de centaines de kilogrammes de cocaïne et d’autres drogues et dans des dizaines de vols, certains avec une violence extrême, il a seulement accompli deux ans de prison pour une condamnation précédente pour un vol dans un magasin d’Irún.

* Felipe Bayo Leal. Membre des GAL et de la Guardia Civil avec le même pedigree que celui de Dorado: condamné pour la séquestration, l’assassinat et la disparition de Lasa et de Zabala à 71 ans de prison, il a été admis en préventive en mai 1996 et il s’est mis, avec différentes périodes d’une liberté, à exécuter une forte peine quatre ans après. Il est sorti en mars 2002. Au total, six ans dans une prison de luxe.

Et il en va de même pour tous les commanditaires, fondateurs, dirigeants et exécutants des GAL. Certains n’ont tout simplement pas été inquiétés (ainsi la direction du PSOE alors au pouvoir), d’autres ont purgés des peines de prison symboliques. Pour rappel, entre 1983 et 1987, les GAL ont assassinés 27 personnes et gravement blessés de nombreuses autres.

Pour écrire au camarade:

-Miguel Ángel Bergado Martínez

-PRISIÓN DE PUERTO DE SANTA MARÍA I, a.c. 555

-11500 Puerto de Santa María (Cádiz)

-ESPAGNE

Pour en savoir plus sur le GAL

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava