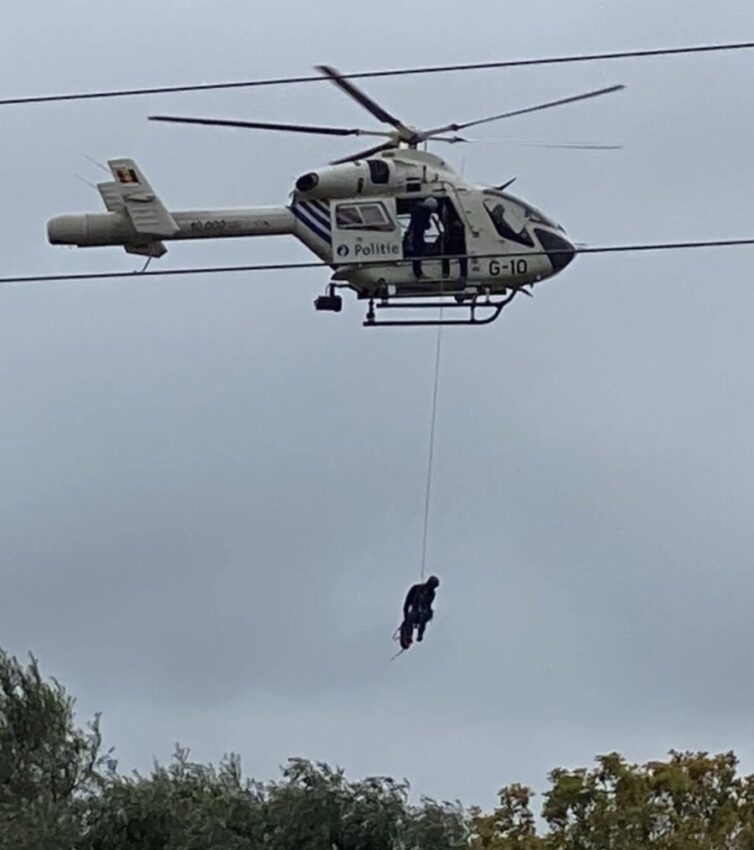

Mercredi 9 octobre dans l’après-midi, trois militants cagoulés et vêtus de noir ont occupé durant 21 heures une excavatrice, ils ont bloqué les travaux de terrassement de l’usine automobile Tesla à Grünheide, près de Berlin. Une section spéciale de la police a tenter de déloger les occupants à l’aide d’une sorte de plate-forme élévatrice, cette tentative a été interrompue pour des raisons de sécurité en raison du sol mou de la forêt. Cette action a eu lieu sur un site où des arbres ont déjà été abattus en septembre pour de préparer la construction d’une gare de marchandises, une nouvelle gare de passagers ainsi que l’extension du pool logistique de la mega fabrique Tesla.

Plus tôt dans la journée, des manifestants ont essayé à plusieurs reprises de franchir une clôture du chantier de construction pour rejoindre les manifestants, les forces de l’ordre ont utilisé des gaz poivrés pour les en empêcher. Depuis de nombreux mois, le collectif « Tesla stoppen » mène des actions de protestation et des manifestations à Grünheide contre la seule usine européenne de Tesla d’Elon Musk.

Un des activistes a quitté l’excavatrice de façon autonome avant la fin de l’action, il n’a pas été inquiété par les forces de l’ordre, les deux autres manifestants ont été interpellés.

Dossier(s): Reste de l'Europe Tags: Allemagne, Ecologie, Répression

.

.