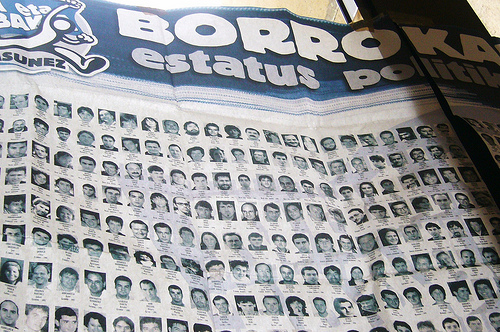

Le Collectif des prisonniers politiques basques, (Euskal Preso Kolektiboa Politiken, EPPK) a annoncé que dans les premiers jours de la nouvelle année il va lancer une nouvelle phase de lutte. Dans le texte, qui ne s’arrête pas sur les actions qui seront effectuées, est indiqué que le collectif de prisonniers, dont l’existence même est liée à un conflit politique et aussi à la solution de celui-ci, met sa ‘force’ pour que celui-ci soit résolu en suivant ‘des perspectives politiques et démocratiques‘. Il souligne que, par opposition à ‘cette répression, il est nécessaire d’ouvrir un processus démocratique fort en Euskal Herria‘. Dans ce sens, il remarque que ‘ce peuple (a besoin) d’obliger les deux Etats (à) élaborer une politique pénitentiaire basée uniquement sur des principes démocratiques, en abandonnant la politique de dispersion et de reconnaître la nature politique des prisonniers basques (…) Notre statut politique devrait être reconnue officiellement et positive pour que nous soyons rapatriés à Euskal Herria avec tous nos droits soient respectés‘, fait-il remarquer. De la même manière, il rappelle que ‘EPPK porte une dynamique politique permanente dans toutes les prisons dans les dernières années‘ et que, avec la nouvelle initiative, ‘nous voulons donner une nouvelle impulsion à notre dynamique de lutte‘.

Dossier(s): Archives Pays-Basque Tags: Pays-Basque, Prisonnier

• Rapporter un article buggé.

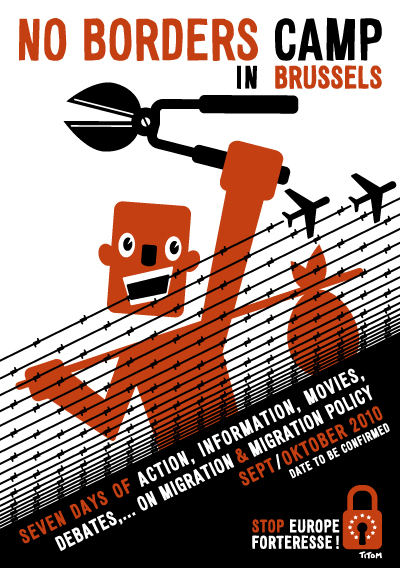

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava